首页 > 代码库 > DAY14 NSD CISCO

DAY14 NSD CISCO

实验01:标准访问控制列表与标准命名访问控制列表

实验目标:a、利用标准ACL实现不同主机对目标主机的访问权限

b、利用标准命名ACL实现不同主机对目标主机的访问权限

实验环境:

打开cisco packet tracer软件,实验拓扑图如下:

实验步骤:

一、 打开cisco packet tracer软件,添加一台路由器,两台交换机和四台主机,并用直通线按照拓扑图进行连接。

二、 给路由器端口配置ip地址

全局:int f0/0

Ip adderss 192.168.1.254 255.255.255.0

No shutdown

int f0/1

Ip adderss 192.168.2.254 255.255.255.0

No shutdown

三、 配置标准ACL

1、 创建标准ACL

全局:access-list 1 deny 192.168.1.1 0.0.0.0

access-list 1 permit 192.168.1.0 0.0.0.255

2、 将ACL应用与接口

全局:int f0/0

Ip access-group 1 in

四、 配置标准命名ACL

1、 删除标准ACL

全局:no access-list 1

2、 创建标准命名ACL

全局:ip access-list standard nsd

Deny host 192.168.1.1

Permit 192.168.1.0 0.0.0.255

3、 将ACL应用与接口

全局:int f0/0

Ip access-group nsd in

4、 添加ACL,使主机PC1不能访问192.168.2.1

全局:ip access-list standard nsd

15 deny host 192.168.1.2

五、 按照拓扑图配置主机ip

实验验证:

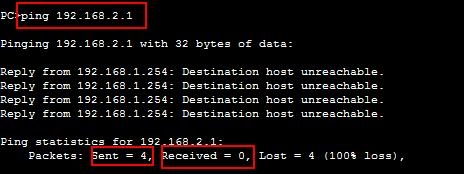

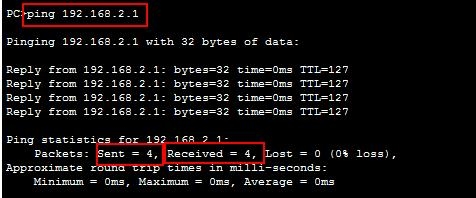

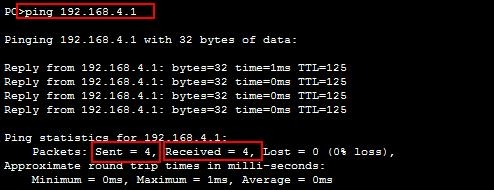

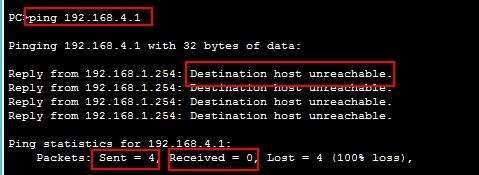

a、 标准ACL:主机PC0拒绝访问主机192.168.2.1,其他主机允许访问

PC0:

PC2:

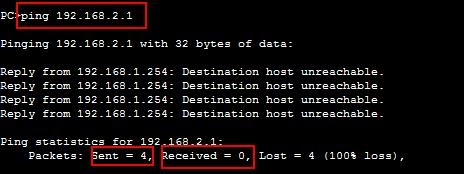

b、 标准命名ACL:主机PC0,PC1拒绝访问主机192.168.2.1,其他主机允许访问

PC0:

PC1:

问题及经验总结:

在配置ACL时,注意要应用于端口。在删除标准命名acl语句时,要线进入标准命名acl:

ip access-list standard nsd,再进行删除。

实验02:扩展访问控制列表与扩展命名访问控制列表

实验目标:a、利用扩展ACL实现不同主机对目标主机的访问权限

b、利用扩展命名ACL实现不同主机对目标主机的访问权限

实验环境:

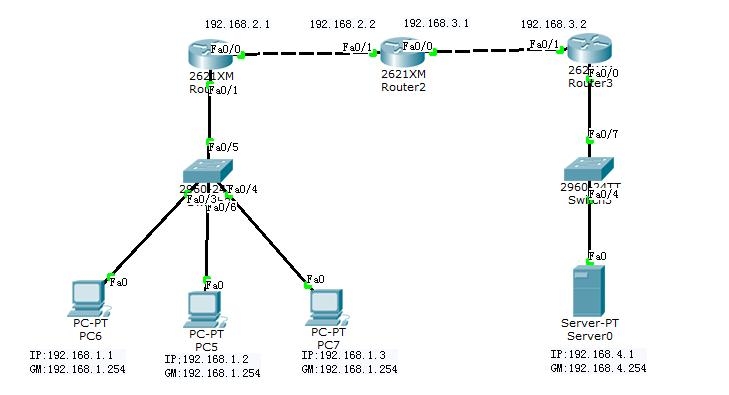

打开cisco packet tracer软件,实验拓扑图如下:

实验步骤:

一、 cisco packet tracer软件,添加三台路由器,两台交换机和三台主机和一台服务器,用直通线和交叉线按照拓扑图进行连接,并配置主机的ip地址和网段。

二、 端口配置ip地址

1、router 1:全局:int f0/1

Ip address 192.168.1.254 255.255.255.0

No shutdown

int f0/0

Ip address 192.168.2.1 255.255.255.0

No shutdown

2、router 2:全局: int f0/1

Ip address 192.168.2.2 255.255.255.0

No shutdown

int f0/0

Ip address 192.168.3..1 255.255.255.0

No shutdown

3、router 3:全局: int f0/1

Ip address 192.168.3.2 255.255.255.0

No shutdown

int f0/0

Ip address 192.168.4.254 255.255.255.0

No shutdown

三、 配置动态路由

1、 router 1:全局router rip

version 2

no auto-summary

network 192.168.1.0

network 192.168.2.0

2、 router 2:全局router rip

version 2

no auto-summary

network 192.168.2.0

network 192.168.3.0

3、 router 3:全局router rip

version 2

no auto-summary

network 192.168.3.0

network 192.168.4.0

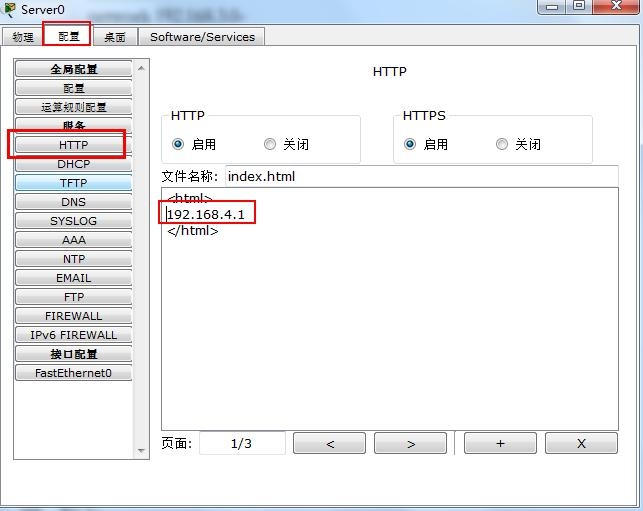

四、 配置服务器

单击服务器—配置—服务—HTTP—修改内容为“192.168.4.1”

一、 配置扩展ACL

1、 允许192.168.1.1访问192.168.4.1的http服务

全局:access-list 101 permit tcp host 192.168.1.1 host 192.168.4.1 eq 80

2、 拒绝192.168.1.1访问192.168.4.1的其他服务

全局:access-list 101 deny ip host 192.168.1.1 host 192.168.4.1

3、 允许1.0网段其他主机访问192.168.4.1

全局:access-list 101 permit ip 192.168.1.0 0.0.0.255 host 192.168.4.1

4、 将ACL应用与接口

全局:int f0/1

Ip access-group 101 in

二、 配置扩展命名ACL

1、 删除扩展ACL

全局:no access-list 101

2、 新建扩展命名ACL

全局:ip access-list extended nsd1407

3、允许192.168.1.1访问192.168.4.1的http服务

命名控制列表模式:permit tcp host 192.168.1.1 host 192.168.4.1 eq 80

4、拒绝192.168.1.1访问192.168.4.1的其他服务

命名控制列表模式:deny ip host 192.168.1.1 host 192.168.4.1

5、允许1.0网段其他主机访问192.168.4.1

命名控制列表模式: permit ip 192.168.1.0 0.0.0.255 host 192.168.4.1

6、将ACL应用与接口

全局:int f0/1

Ip access-group nsd1407 in

7、添加命名ACL,拒绝192.168.1.2访问192.168.4.1所有服务

全局:ip access-list extended nsd1407

21 deny ip host 192.168.1.2 host 192.168.4.1

实验验证:

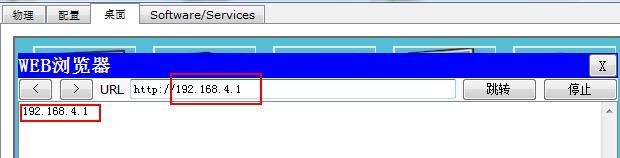

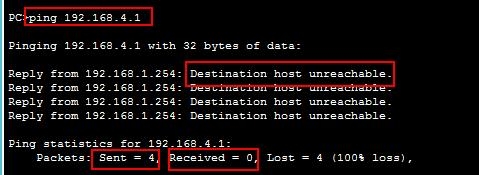

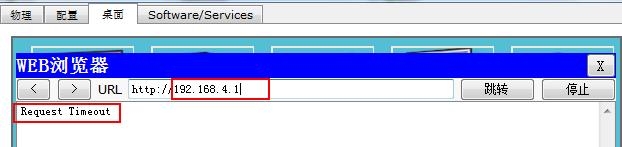

a、 扩展ACL:允许192.1681.1访问192.168.4.1的web服务,拒绝其他服务,允许1.0网段的其他主机访问192.168.4.1的所有服务

PC6:访问web服务

192.168.1.1 ping 192.168.4.1,ping不通

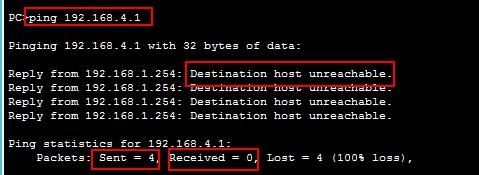

PC5:访问web服务

192.168.1.2 ping 192.168.4.1,ping通

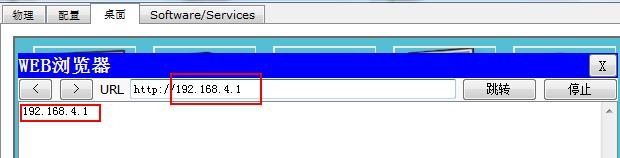

b、 扩展命名ACL:允许192.1681.1访问192.168.4.1的web服务,拒绝其他服务,拒绝192.168.1.2访问192.168.4.1的所有服务,允许1.0网段的其他主机访问192.168.4.1的所有服务

PC6:访问web服务

192.168.1.1 ping 192.168.4.1,ping不通

PC5:访问web服务

192.168.1.2 ping 192.168.4.1,ping不通

问题及经验总结:

在自己感觉配置没问题时,遇见ping不通或访问不了web服务的情况,可以看一下网关是够有问题。

本文出自 “网络工程” 博客,请务必保留此出处http://9262969.blog.51cto.com/9252969/1541345