首页 > 代码库 > 网络安全-设备安全加固

网络安全-设备安全加固

网络设备也是网络边界很重要的设备,是整个数据中心的主干道,不能有任何闪失,这两天对Nexus网络设备进行了简单的安全加固,对主要的操作进行了下总结,如下:

1、 在Nexus建立了一个只读帐号,如要用来查看配置和查看一下其他的信息。由于Nexus有较好且易于操作的RBAC控制机制,这个较好实现。

A、首先建立一个名为maintain的role,并确定可执行的命令

N7K(config)#rolename maintain

N7K(config)#rule1 permit command show running-config

N7K(config)#rule2 permit command show mac address-table

N7K(config)#rule3 permit command show access-lists

B、建立一个帐号属于maintain的帐号,maintainonly

N7K(config)#usernamemaintainonly secret 0 xxxxxx role maintain

C、使用maintainonly登录,确认一下

N7K# ? ……这里用问号试了下,并没有show命令

end Go to exec mode

exit Exit from command interpreter

N7K# show run ……这里直接执行是这可以的

!Command: show running-config

!Time: Thu Sep 4 13:35:522014

version 6.1(2)

switchname N7K

.

.

.N7K# show int ……没有允许查看interface,现实permissiondenied。

% Permission deniedfor the role

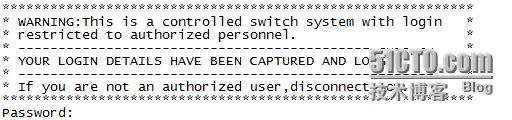

2、 给交换机增加bannermotd警告提示,未授权的人不允许登录设备。

3、 设备改为ssh登录

Feather ssh

No feather telnet

4、 给vty增加access-class访问控制,并设置登录空闲超时时间为10min.

建立一个acl:

Ip access-listlogin_auth

1 permit ip 172.10.10.0/24 any

然后调用在vty下面

Line vty

Access-class login_auth in

Exec-timeout 10

5、 在一些必要的接口上启用根防护

spanning-tree guard root

6、 启用一些其他的安全防护特性

no ip redirects

no ip unreachables

no ip proxy-arp

先总结这么多,下次继续进行。

本文出自 “夜空中最亮的星” 博客,请务必保留此出处http://wangxl.blog.51cto.com/621714/1548708

网络安全-设备安全加固