首页 > 代码库 > 标准ACL ,标准命名ACL,扩展ACL,扩展命名ACL

标准ACL ,标准命名ACL,扩展ACL,扩展命名ACL

实验01:

一、标准ACL

二、标准命名ACL

实验目标:熟悉掌握标准ACL与标准命名ACL的配置以及二者的区别

实验环境:

实验步骤:

一、

1. 按图所示组建网络环境

2. 配置路由器的接口网关

3. 配置PC的IP及网关

4. 实现PC0不可以与PC3通信,PC1、PC2可以与PC3通信

将ACL应用于接口

5. 验证主机之间的通信情况

PC0不可以与PC3通信

PC1、PC2可以与PC3通信

二、

1.将之前的标准ACL删除

全局:no access-list 1

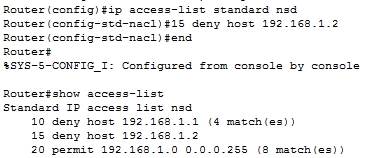

2.配置标准命名ACL

全局:ip access-list standard nsd

deny host 192.168.1.1

permit 192.168.1.0 0.0.0.255

3. 将ACL应用于0/0接口

接口模式:ip access-group nsd

4.查看访问列表

5.PC0不可以与PC3通信

PC1、PC2可以与PC3通信

6. 将pc1与PC3之间无法通信

拒绝PC1与PC3通信的命令插入到10和20两条命令之间

结果验证:标准ACL无法删除单条ACL语句;标准命名ACL可以删除单条ACL语句,并 且可以有选择的将ACL语句插入到列表中的某个位置,使得ACL配置更加 方便灵活

问题和经验总结:注意标准命名插入ACL语句时先进入访问控制列表

实验02:

一、 扩展ACL

二、扩展命名ACL

实验目标:熟悉掌握扩展ACL与标准扩展ACL的配置以及二者的区别

实验环境:

实验步骤:

一、

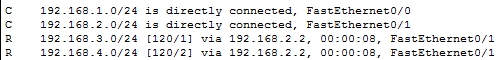

1.按图所示组建网络环境

2.主机、服务器的IP及网关和路由器各个接口的网关按图所示配置

3.配置动态路由

路由1:

路由2:

路由3:

4.在路由1上配置扩展ACL,使得PC4只能访服务器的web服务,PC5、PC6可以访问 服务器的所有服务

5. 将ACL应用于接口

6.验证

PC5、PC6可以访问服务器的所有服务:

二、

1.删除之前的access-list 100

2.配置扩展命名ACL

ip access-list extended nsd1407

3. 在路由1上配置扩展ACL,使得PC4只能访服务器的web服务,PC5、PC6可以访问服务器的所有服务

4.将ACL应用于接口

PC4只能访服务器的web服务:

PC5、PC6可以访问服务器的所有服务:

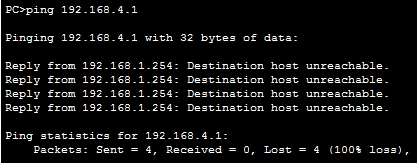

5.将PC5配置为拒绝访问服务器任何服务

6.验证PC5是否能访问服务器

结果验证:扩展ACL无法删除单条ACL语句;扩展命名ACL可以删除单条ACL语句, 并且可以有选择的将ACL语句插入到列表中的某个位置,使得ACL配置更 加方便灵活

问题和经验总结:注意插入ACL语句时加序号

本文出自 “linan” 博客,转载请与作者联系!

标准ACL ,标准命名ACL,扩展ACL,扩展命名ACL