首页 > 代码库 > iptables之网络防火墙(FORWARD链)初步实验

iptables之网络防火墙(FORWARD链)初步实验

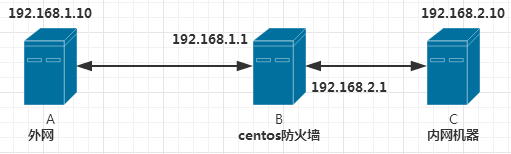

网络结构如下:

A、B、C三台主机,A主机扮演外网访问角色;B主机打开核心转发,启用防火墙。两张网卡配置不同网段IP;C主机为内网HTTP服务器。以下为配置流程:

本次实验使用2台虚拟机,一台物理机;主机A和主机B虚拟机网卡设置成VMnet3

1、打开主机B中的核心转发功能;

# vi /etc/sysctl.conf 将net.ipv4.ip_forward值修改为1 net.ipv4.ip_forward = 1 # sysctl -p 查看是否生效

2、主机C安装APACHE

在实验过程中发现192.168.1.10能正常ping通所有IP,包括192.168.2网段;但192.168.2.10无法ping通192.168.1.10。解决方案:在192.168.2.10上添加一条路由,如下

# ip route add 192.168.1.0/24 via 192.168.1.1 dev enp3s0

3、在B主机上配置防火墙FORWARD链策略,放行80端口:

#iptables -I FORWARD -p tcp --dport 80 -j ACCEPT 放行入方向目标端口为80的数据包 #iptables -I FORWARD -p tcp --sport 80 -j ACCEPT 放行出方向源端口为80的数据包,即让服务器可以响应外部的http请求

测试结果:由于防火墙只放行了80端口,192.168.1.10可以请求到192.168.2.10的http页面,但无法ping通以及远程等操作。

本文出自 “时光之书” 博客,谢绝转载!

iptables之网络防火墙(FORWARD链)初步实验

声明:以上内容来自用户投稿及互联网公开渠道收集整理发布,本网站不拥有所有权,未作人工编辑处理,也不承担相关法律责任,若内容有误或涉及侵权可进行投诉: 投诉/举报 工作人员会在5个工作日内联系你,一经查实,本站将立刻删除涉嫌侵权内容。