首页 > 代码库 > 2014.7.26-7.29日广大网友的提问解答(答问题的第1个工作周)

2014.7.26-7.29日广大网友的提问解答(答问题的第1个工作周)

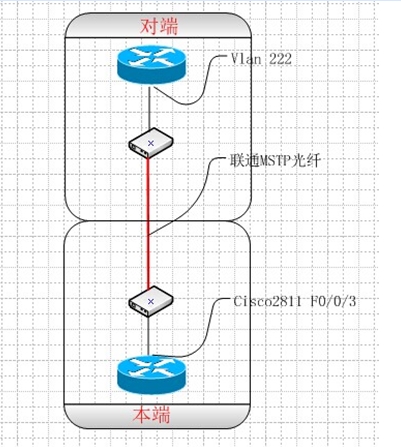

解答:该环境是通过联通MSTP光纤使使二层技术将两个工业环境的路由器连接,形成专线,根据提问者给出的规划可以看出,对端是VLAN222,而当时提问者给出的本端2811的配置是将fa0/0/3规划到了VLAN6,所以造成通信问题,对端是VLAN222,本端也需要规划到VLAN222,如果对端启用了三层接口,本端也要启用三层接口

回答2:首思科的S系列的交换机small Business(小型商务机构)的缩写,简单的说就是无需作任何配置,不用管理去配置什么VLAN等等,再直白讲“傻瓜式”SF全是100MB口,SG具备1000MB口,SG的背容量要比SF的高很多,当然银子也要多点。

回答3:两种方案:

一、使用一款叫做solarwinds的工具,可以扫描和破解思科路由器,并探测它的SNMP团体字符串,具体的操作请参看本人2011出版的《企业网络整体安全——攻防技术内幕大剖析》2.6演示:路由器的入侵与防御。

二、如果你能靠近交换机,可以使用macof泛洪攻击,1秒钟内让交换机的MAC表爆表,那么此时的交换机就如同集线线,会把一个端口的数据广播到所有端口,当然其中也包括SNMP的数据,然后你利用一台安装了sniffer的主机直接捕帧就OK了,如果想让帧看得更明白些,在sniffer上定义filter,只显示SNMP报文。

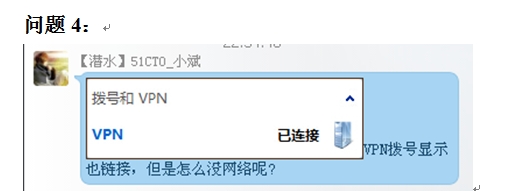

回答4:如果您的VPN拨号显示连接,如果你确定你是成功连接,那么这至少表示,VPN网关对您的安全认证是通过了,所以你在排障时就无需去考虑由于安全认证所引发的故障,至于你没有获得网络或者访问有问题,这种现象呀有N种可能,所以下次提问时,尽量取证当时你故障的现象和报错。但这N种可能又有如下几种典型:

1 你没有被分配置VPN内部的专用地址,导致访问失败

2 你分配置了地址,但是VPN网关上缺泛到企业内部其它子网的路由,也就是常说的VPN内部路由,你且不可认为你能从公共网络访问到VPN网关的外接口,就认为路由没有问题了,这是种错误的认为。

3 VPN和NAT技术配置合使用所引发的

本文出自 “无名的基督” 博客,请务必保留此出处http://7658423.blog.51cto.com/7648423/1538331