首页 > 代码库 > 计算机网络综合基础实验操作

计算机网络综合基础实验操作

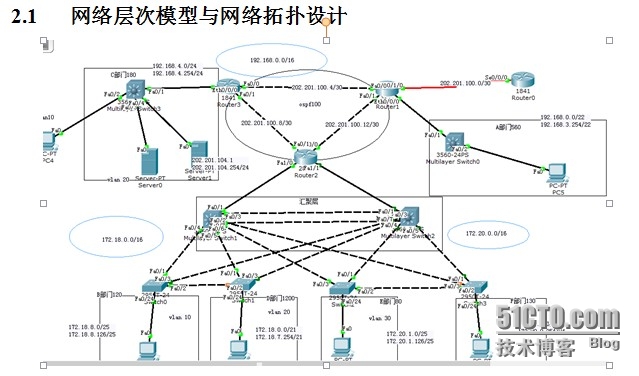

1.1 需求分析

用户需求:

1、 某学校有六个部门组成(分别是A—F),在不同地点,校园网采用路由器互联,启用OSPF路由协议;部门内部采用交换机连接;

2、 各部门拥有的计算机台数分别为:

A:560台

B: 120台

C: 180台

D: 1200台

E:80台

F: 130台

为各部门分配IP地址,学校拥有的地址段位202.201.100.0/20;

3、 六个部门的链路需要有合适的备份线路;

4、 每两个部门使用一个网段;

5、 校园网采用一个接口接入Internet;及由A部门接入;

6、 部门B、D、F为教学点,不能接入Internet;

7、 C架设可以对外服务的WEB服务器和FTP服务器;

分析设计:

校园网内部可用三台路由器互连,实现各个部门的互连和数据的传输。

在不同部门间用虚拟局域网vlan区分,

在三台路由间启用OSPF路由协议。部门内部采用交换机互连,并设置多条链路到外部,实现冗余备份。

在各个路由器之间使用公网地址202.201.100.0/20的网段。各部门内部使用私有的地址段。实现地址的节省。在C部门的服务器使用公网地址,实现外网的访问,及其保证内网的安全。

在B,D,F三个部门接入外部网络的路由器上做扩展访问列表,实现这三个部门不能上外网。

设置web服务器地址:202.201.104.2/24,ftp服务器地址:202.201.104.1/24 用户名:xiaoming 密码:123

2.2 VLAN划分

在三层交换机1上划分vlan10,vlan20,在三层交换机上划分vlan30,vlan40.并在两台三层交换机上运用vtp协议,设置模式为server模式。在其他二层交换机上switch0,switch1,switch2,switch3,上分别设置为Client客户端模式。且将四台二层交换的fa0/8-24划分到vlan10,vlan20,vlan30,valn40内。再在Router2上Fa1/0和Fa1/1做vlan10,vlan20,vlan30,vlan40的单臂路由实现不同vlan之间的互通。在C部门三层交换3上划分vlan10,vlan20,并将接口Fa0/2划分到vlan10,将Fa0/3,Fa0/4划分到vlan20,在Router3上的ETH0/0/0接口做单臂路由,实现C部门vlan10和vlan20之间的互通。

2.3 IP地址规划与路由设计

INTERNET:202.201.100.0/30

R3-R1:202.201.100.4/30

R3-R2:202.201.100.8/30

R2-R1:202.201.100.12/30

A部门:192.168.0.0/22

B部门:172.18.8.0/25

C部门:192.168.4.0/24

D部门:172.18.0.0/21

E部门:172.20.1.0/25

F部门:172.20.0.0/24

FTP:202.201.104.2/24 getway:202.201.104.254

WEB:202.201.104.1/24 getway:202.201.104.254

首先将各个路由,PC,server的接口IP地址配置正确,并设置好子网掩码。在每配置一个网段后,需要ping对端接口,检查直连是否互通。

在Router1,Router2,Router3三个路由之间启用OSPF协议,进程号为100,并将网络宣告在骨干区area0。将每个路由各个接口所连接的各个网段正确宣告。并保证在各个路由上的路由表都会出现校园网中各个网段的路由条目。

2.4 安全策略

在网络中各交换机上划分vlan,增强局域网的安全性,含有敏感数据的用户组可与网络的其余部分隔离,从而降低泄露机密信息的可能性。不同VLAN内的报文在传输时是相互隔离的,即一个VLAN内的用户不能和其它VLAN内的用户直接通信,如果不同VLAN要进行通信,则需要通过路由器或三层交换机等三层设备。

成本高昂的网络升级需求减少,现有带宽和上行链路的利用率更高,因此可节约成本。

将第二层平面网络划分为多个逻辑工作组(广播域)可以减少网络上不必要的流量并提高性能。

VLAN为网络管理带来了方便,因为有相似网络需求的用户将共享同一个VLAN。

VLAN 将用户和网络设备聚合到一起,以支持商业需求或地域上的需求。通过职能划分,项目管理或特殊应用的处理都变得十分方便,例如可以轻松管理教师的电子教学开发平台。此外,也很容易确定升级网络服务的影响范围。

Vlan安全策略:在此网络中,将C部门的用户接入与SERVER服务器用vlan10,vlan20区分,设置在不同网段。

将B,D,E,F部门分别用vlan10,vlan20,valn30,vlan40区分开来。达到管理和隔离的效果。

访问控制列表(Access Control List,ACL) 是路由器和交换机接口的指令列表,用来控制端口进出的数据包。ACL适用于所有的被路由协议,如IP、IPX、AppleTalk等。这张表中包含了匹配关系、条件和查询语句,表只是一个框架结构,其目的是为了对某种访问进行控制。

ACL可以限制网络流量、提高网络性能。例如,ACL可以根据数据包的协议,指定数据包的优先级。

ACL提供对通信流量的控制手段。例如,ACL可以限定或简化路由更新信息的长度,从而限制通过路由器某一网段的通信流量。

ACL是提供网络安全访问的基本手段。ACL允许主机A访问人力资源网络,而拒绝主机B访问。

ACL可以在路由器端口处决定哪种类型的通信流量被转发或被阻塞。例如,用户可以允许E-mail通信流量被路由,拒绝所有的Telnet通信流量。

例如:某部门要求只能使用 WWW 这个功能,就可以通过ACL实现; 又例如,为了某部门的保密性,不允许其访问外网,也不允许外网访问它,就可以通过ACL实现。

ACL安全策略:在Router2上配置访问扩展控制列表,

B部门:172.18.8.0/25到达目的202.201.100.0/30设置为deny

D部门:172.18.0.0/21到达目的202.201.100.0/30设置为deny

F部门:172.20.0.0/24到达目的202.201.100.0/30设置为deny

其他网段全部permit ip any any

在Router2的Fa0/1和Fa0/0接口下调用在OUT方向上。

3 网络设备配置

3.1 各路由器的配置及实现

Router1的配置

hostname Router1

!

spanning-tree mode pvst

!

interface FastEthernet0/0

ip address 202.201.100.5 255.255.255.252

duplex auto

speed auto

!

interface FastEthernet0/1

ip address 202.201.100.13 255.255.255.252

duplex auto

speed auto

!

interface Ethernet0/0/0

ip address 192.168.3.254 255.255.252.0

duplex auto

speed auto

!

interface Serial0/1/0

ip address 202.201.100.1 255.255.255.252

!

interface Vlan1

no ip address

shutdown

!

router ospf 100

log-adjacency-changes

network 202.201.100.0 0.0.0.3 area 0

network 202.201.100.4 0.0.0.3 area 0

network 202.201.100.12 0.0.0.3 area 0

network 192.168.0.0 0.0.3.255 area 0

Router2的配置

hostname Router2

!

spanning-tree mode pvst

!

!

!

!

interface FastEthernet0/0

ip address 202.201.100.14 255.255.255.252

ip access-group 100 out

duplex auto

speed auto

!

interface FastEthernet0/1

ip address 202.201.100.10 255.255.255.252

ip access-group 100 out

duplex auto

speed auto

!

interface FastEthernet1/0

no ip address

duplex auto

speed auto

!

interface FastEthernet1/0.10

encapsulation dot1Q 10

ip address 172.18.8.126 255.255.255.128

!

interface FastEthernet1/0.20

encapsulation dot1Q 20

ip address 172.18.7.254 255.255.248.0

!

interface FastEthernet1/1

no ip address

duplex auto

speed auto

!

interface FastEthernet1/1.30

encapsulation dot1Q 30

ip address 172.20.1.126 255.255.255.128

!

interface FastEthernet1/1.40

encapsulation dot1Q 40

ip address 172.20.0.254 255.255.255.0

!

interface Vlan1

no ip address

shutdown

!

router ospf 100

log-adjacency-changes

network 202.201.100.12 0.0.0.3 area 0

network 202.201.100.8 0.0.0.3 area 0

network 172.18.8.0 0.0.0.127 area 0

network 172.18.0.0 0.0.7.255 area 0

network 172.20.1.0 0.0.0.127 area 0

network 172.20.0.0 0.0.0.255 area 0

Router3的配置

hostname Router3

!

spanning-tree mode pvst

!

!

!

!

interface FastEthernet0/0

ip address 202.201.100.6 255.255.255.252

duplex auto

speed auto

!

interface FastEthernet0/1

ip address 202.201.100.9 255.255.255.252

duplex auto

speed auto

!

interface Ethernet0/0/0

no ip address

duplex half

speed 10

!

interface Ethernet0/0/0.10

encapsulation dot1Q 10

ip address 192.168.4.254 255.255.255.0

!

interface Ethernet0/0/0.20

encapsulation dot1Q 20

ip address 202.201.104.254 255.255.255.0

!

interface Vlan1

no ip address

shutdown

!

router ospf 100

log-adjacency-changes

network 202.201.100.4 0.0.0.3 area 0

network 202.201.100.8 0.0.0.3 area 0

network 192.168.4.0 0.0.0.255 area 0

network 202.201.104.0 0.0.0.255 area 0

3.2 单臂路由协议的配置及实现

Router2单臂路由配置

interface FastEthernet1/0.10

encapsulation dot1Q 10

ip address 172.18.8.126 255.255.255.128

!

interface FastEthernet1/0.20

encapsulation dot1Q 20

ip address 172.18.7.254 255.255.248.0

!

interface FastEthernet1/1

no ip address

duplex auto

speed auto

!

interface FastEthernet1/1.30

encapsulation dot1Q 30

ip address 172.20.1.126 255.255.255.128

!

interface FastEthernet1/1.40

encapsulation dot1Q 40

ip address 172.20.0.254 255.255.255.0

Router3单臂路由配置

interface Ethernet0/0/0

no ip address

duplex half

speed 10

!

interface Ethernet0/0/0.10

encapsulation dot1Q 10

ip address 192.168.4.254 255.255.255.0

!

interface Ethernet0/0/0.20

encapsulation dot1Q 20

ip address 202.201.104.254 255.255.255.0

3.3 VTP配置及实现

Multilay switch1

VTP Version : 2

Configuration Revision : 20 配置版本号

Maximum VLANs supported locally : 1005

Number of existing VLANs : 9

VTP Operating Mode : Server 服务器模式

VTP Domain Name : xiaoming 域名

VTP Pruning Mode : Disabled

VTP V2 Mode : Disabled

VTP Traps Generation : Disabled

MD5 digest : 0xB7 0xD7 0x86 0xE4 0x71 0x6C 0x8D 0xC3 MD5加密

Configuration last modified by 0.0.0.0 at 3-1-93 00:00:00

Local updater ID is 0.0.0.0 (no valid interface found)

Multilay switch 2

VTP Version : 2

Configuration Revision : 20 配置版本号

Maximum VLANs supported locally : 1005

Number of existing VLANs : 9

VTP Operating Mode : Server 服务器模式

VTP Domain Name : xiaoming 域名

VTP Pruning Mode : Disabled

VTP V2 Mode : Disabled

VTP Traps Generation : Disabled

MD5 digest : 0xB7 0xD7 0x86 0xE4 0x71 0x6C 0x8D 0xC3 MD5加密

Configuration last modified by 0.0.0.0 at 3-1-93 00:00:00

Local updater ID is 0.0.0.0 (no valid interface found)

Switch 0

VTP Version : 2

Configuration Revision : 20 配置版本号

Maximum VLANs supported locally : 255

Number of existing VLANs : 9

VTP Operating Mode : Client 客户模式

VTP Domain Name : xiaoming 域名

VTP Pruning Mode : Disabled

VTP V2 Mode : Disabled

VTP Traps Generation : Disabled

MD5 digest : 0xB7 0xD7 0x86 0xE4 0x71 0x6C 0x8D 0xC3 MD5加密

Configuration last modified by 0.0.0.0 at 3-1-93 00:00:00

3.4 OSPF协议配置及实现

R1配置OSPF协议

Router1(config)#router ospf 100

Router1(config-router)#network 202.201.100.0 0.0.0.3 area 0

Router1(config-router)#network 202.201.100.4 0.0.0.3 area 0

Router1(config-router)#network 202.201.100.12 0.0.0.3 area 0

router ospf 100

log-adjacency-changes

network 202.201.100.0 0.0.0.3 area 0

network 202.201.100.4 0.0.0.3 area 0

network 202.201.100.12 0.0.0.3 area 0

network 192.168.0.0 0.0.3.255 area 0

Router2配置OSPF协议

router ospf 100

log-adjacency-changes

network 202.201.100.12 0.0.0.3 area 0

network 202.201.100.8 0.0.0.3 area 0

network 172.18.8.0 0.0.0.127 area 0

network 172.18.0.0 0.0.7.255 area 0

network 172.20.1.0 0.0.0.127 area 0

network 172.20.0.0 0.0.0.255 area 0

R3配置ospf协议

Rouer3(config)#router ospf 100

Router3(config-router)#network 202.201.100.4 0.0.0.3 area 0

Router3(config-router)#network 202.201.100.8 0.0.0.3 area 0

Router3(config-router)# network 192.168.4.0 0.0.0.255 area 0

Router3(config-router)# network 202.201.104.0 0.0.0.255 area 0

router ospf 100

log-adjacency-changes

network 202.201.100.4 0.0.0.3 area 0

network 202.201.100.8 0.0.0.3 area 0

network 192.168.4.0 0.0.0.255 area 0

network 202.201.104.0 0.0.0.255 area 0

!

3.5 ACL配置机实现

Router2配置扩展IP访问控制列表

Router2(config)#access-list 100 deny ip 172.18.8.0 0.0.0.255 202.201.100.0 0.0.0.3

拒绝来自172.18.8.0网段的流量通过

Router2(config)#access-list 100 deny ip 172.18.0.0 0.0.7.255 202.201.100.0 0.0.0.3

拒绝来自172.18.0.0网段的流量通过

Router2(config)#access-list 100 deny ip 172.20.0.0 0.0.0.255 202.201.100.0 0.0.0.3

拒绝来自172.20.0.0网段的流量通过

Router2(config)#access-list 100 permit ip any any

允许其他网段通过

access-list 100 deny ip 172.18.8.0 0.0.0.255 202.201.100.0 0.0.0.3

access-list 100 deny ip 172.18.0.0 0.0.7.255 202.201.100.0 0.0.0.3

access-list 100 deny ip 172.20.0.0 0.0.0.255 202.201.100.0 0.0.0.3

access-list 100 permit ip any any

!

!

把访问控制列表在接口下应用

Router2(config)#interface fastEthernet 0/0

Router2(config-if)#ip access-group 100 out !在接口下访问控制列表出栈流量调用

Router2(config)#interface fastEthernet 0/1

Router2(config-if)#ip access-group 100 out !在接口下访问控制列表出栈流量调用

本文出自 “network” 博客,请务必保留此出处http://zznetwork.blog.51cto.com/9398550/1555265

计算机网络综合基础实验操作