首页 > 代码库 > ACS5.x的认证、授权、审计

ACS5.x的认证、授权、审计

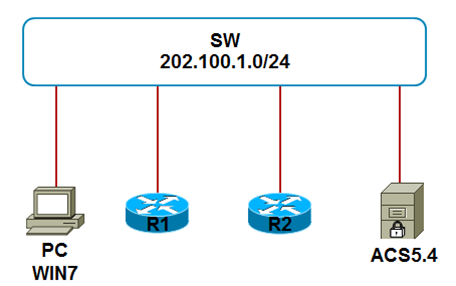

基本配置:

R1:202.100.1.1

R2:202.100.1.2

PC:202.100.1.99

ACS:202.100.1.100

####################################

认证:

Step1:启用AAA、线下保护指定AAAServer

R1(config)#aaa new-model // 启用AAA

R1(config)#aaa authentication login noacs line none

R1(config)#line con 0

R1(config-line)#login authentication noacs

R1(config)#line aux 0

R1(config-line)#login authentication noacs

R1(config)#line vty 0 5

R1(config-line)#login authentication noacs // 线下保护

新版IOS的指定server方式

R1(config)#tacacs server ACS5.4

R1(config-server-tacacs)#address ipv4 202.100.1.100

R1(config-server-tacacs)#key cisco123

R1(config)#aaa group server tacacs+ 3A // 创建组

R1(config-sg-tacacs+)#server name ACS5.4

R1(config-sg-tacacs+)#end

老版IOS的指定server方式

R1(config)#tacacs-server host 202.100.1.100 key cisco123 // 一条命令即可

R1(config)#aaa group server tacacs+ 3A // 创建组

R1(config-sg-tacacs+)#server 202.100.1.100

Step2:ACS指定AAA Client

Step3:ACS创建用户组与用户

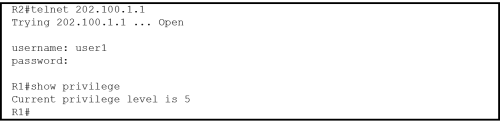

Step4:AAA Client测试和定义认证策略

R1#test aaa group 3A user1 cisco123 new-code

Sending password

User successfully authenticated

R1(config)#aaa authentication login VTY group 3A

R1(config)#line vty 0 5

R1(config-line)#login authentication VTY

####################################

级别授权:

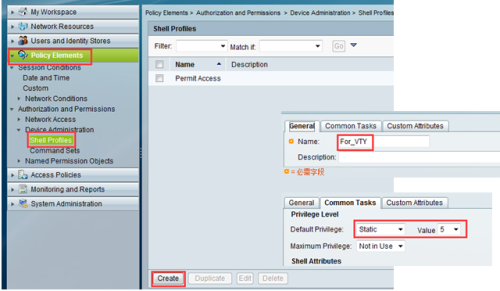

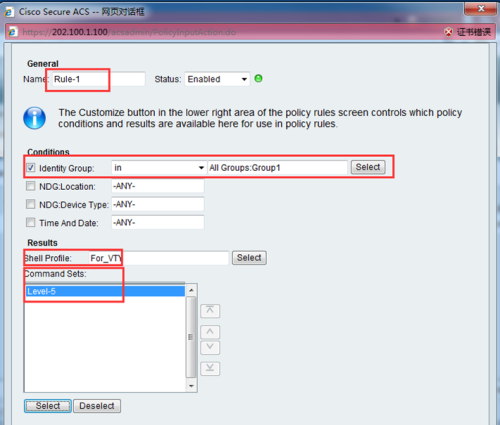

Step1:AAA Server定义Exec授权Profile

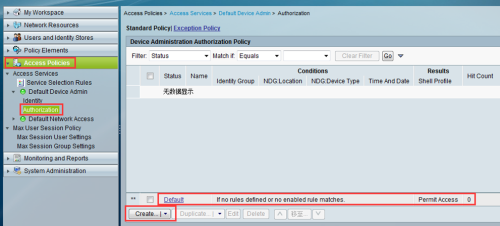

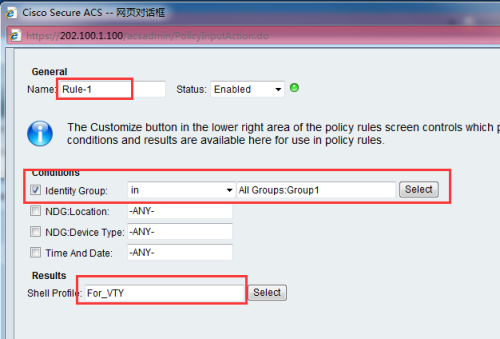

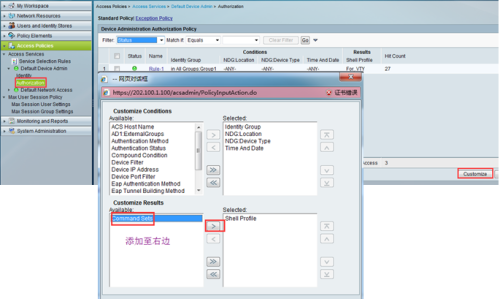

Step2:AAA Server 定义授权策略

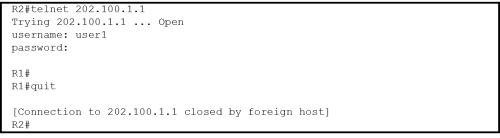

Step3:AAA Client启用exec授权

R1(config)#aaa authorization exec VTY-Level-5 group 3A

R1(config)#line vty 0 5

R1(config-line)#authorization exec VTY-Level-5

####################################

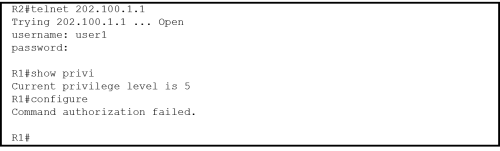

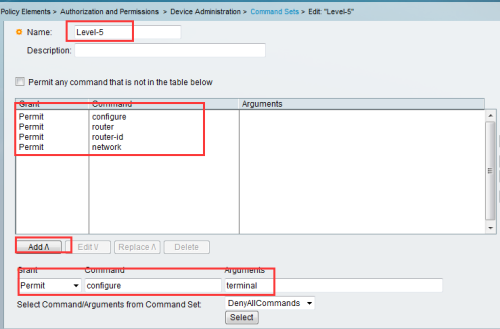

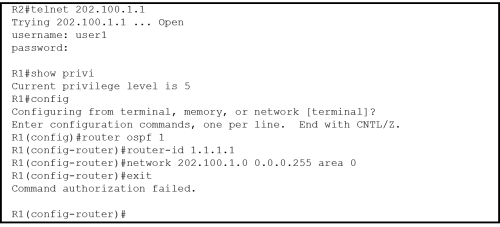

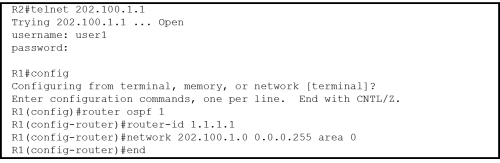

命令行授权:

命令授权需要先在路由器本地做privilege,不能只在ACS配commandsets(不同于级别授权)可以理解为对于某个特定级别的用户输入的命令来说,首先要路由器开放这些命令,之后才是ACS是否许可执行这些命令的权限。如果路由器都没有开放,ACS单方面许可是无效的

config模式命令默认不检查授权。ACS只需要授权一个configure terminal,然后路由器上只要privilege过的config模式下命令,全都可以用;aaa authorization config-commands所有config模式下命令都需要ACS给予授权才可用

Step1:AAA Client开放命令

R1(config)#privilege configure all level 5 router

// 表示在路由器上5级别开放所有router命令,这是必须的

Step2:AAA Client启用config-command授权

R1(config)#aaa authorization config-commands

R1(config)#aaa authorization commands 5 VTY-COM group 3A

R1(config)#line vty 0 5

R1(config-line)#authorization commands 5 VTY-COM

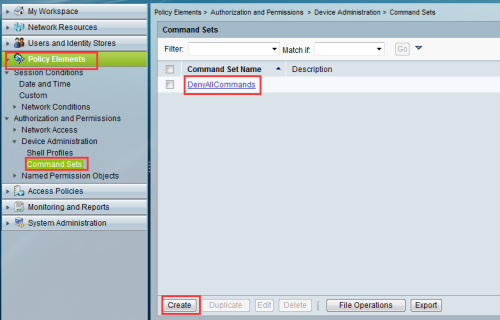

Step3:AAA Server上定义Commands

Step4:AAA Server修改授权策略

####################################

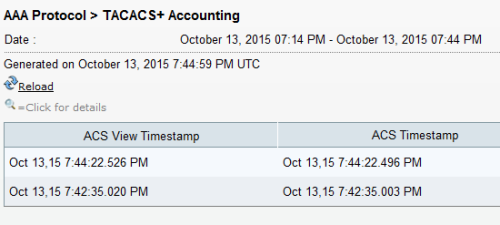

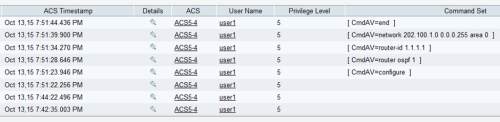

级别审计:

R1(config)#aaa accounting exec VTY-ACC start-stop group 3A

R1(config)#line vty 0 5

R1(config-line)#accounting exec VTY-ACC

####################################

命令行审计:

R1(config)#aaa accounting commands 0 VTY-COM-ACC start-stop group 3A

R1(config)#aaa accounting commands 1 VTY-COM-ACC start-stop group 3A

R1(config)#aaa accounting commands 5 VTY-COM-ACC start-stop group 3A

R1(config)#line vty 0 5

R1(config)#accounting commands 0 VTY-COM-ACC

R1(config)#accounting commands 1 VTY-COM-ACC

R1(config)#accounting commands 5 VTY-COM-ACC

// 对5级做审计,应同时对更低级别都做审计

ACS5.x的认证、授权、审计