首页 > 代码库 > ACS+802.1x+AAA+AD+CA详细配置教程(五)

ACS+802.1x+AAA+AD+CA详细配置教程(五)

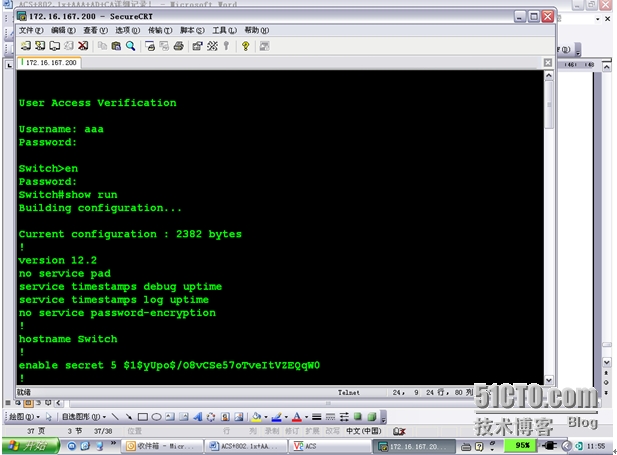

第四部分:Switch的配置:

enable secret 5$1$yUpo$/O8vCSe57oTveItVZEQqW0

!

username cisco password 0 cisco \\创建本地用户名数据库

aaa new-model \\启用AAA

aaa authentication login default group radius local \\登陆时使用radius认证,radius失效时使用本地数据库

aaa authentication dot1x default groupradius \\使用802.1x,通过radius认证

aaa authorization network default groupradius \\用户的权限通过Radius进行授权

!

ip routing \\为后面两个网络开启VLAN间路由

!

dot1x system-auth-control \\开启dot1x系统认证控制

!

interface FastEthernet0/4 \\ F0/4为普通端口

switchport access vlan 10

switchport mode access

!

interface FastEthernet0/5 \\ F0/5为802.1x认证端口

switchport access vlan 20 \\认证后的正常VLAN

switchport mode access

dot1xport-control auto \\端口控制模式为自动

dot1x guest-vlan 10 \\认证失败或者无802.1x客户端时,会分配到的VLAN

!

interface FastEthernet0/24 \\连接ACS服务器端口

switchport mode access

!

interface Vlan1 \\交换机管理IP

ipaddress 172.16.167.200 255.255.255.0

iphelper-address 172.16.167.172

!

interface Vlan10 \\ Guest_Vlan管理IP

ipaddress 172.16.100.253 255.255.255.0

iphelper-address 172.16.167.172 \\ DHCP中继,指向DHCP服务器地址

!

interface Vlan20

ipaddress 172.16.200.253 255.255.255.0 \\ Normal_Vlan管理IP

iphelper-address 172.16.167.172

!

radius-server host 172.16.167.172 auth-port1645 acct-port 1646 key cisco

\\指定ACS服务器地址和交换机的协商时用的密码,使用Radius协议

radius-server source-ports 1645-1646 \\系统自动生成

!

配置完后,这时候再进去交换机的时候,就可以通过域用户aaa去登陆交换机了,AAA实现起来很简单,这里就不再详细描述。

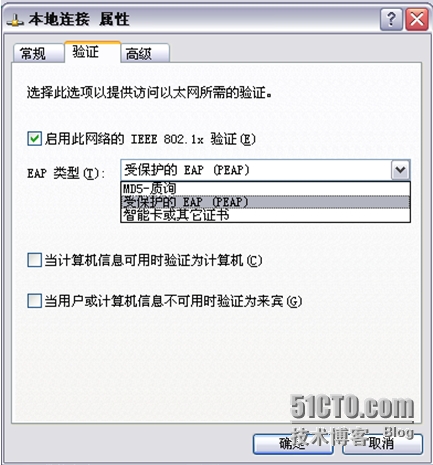

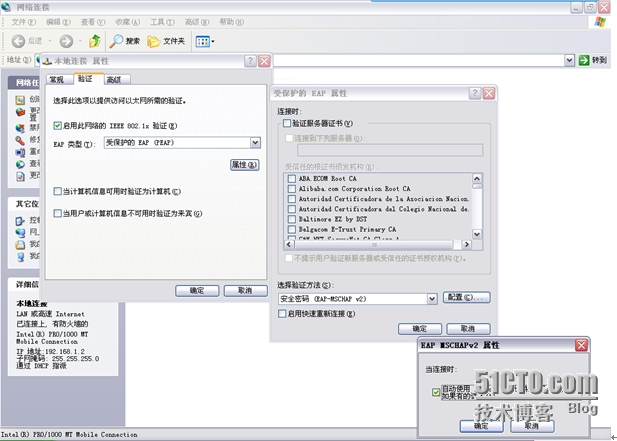

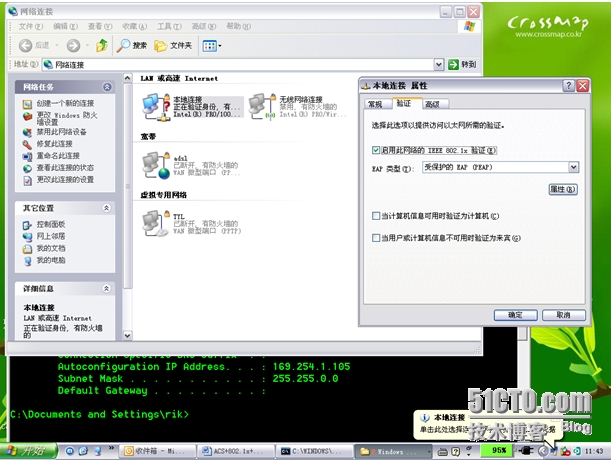

第五部分:客户端配置

打开本地连接,右键属性,验证,把启用此网络的IEEE 802.1x验证勾上,然后EAP类型:受保护的EAP(PEAP)

如果client已加入了域,可把自动使用Windows登陆名和密码勾上,实现单点登陆

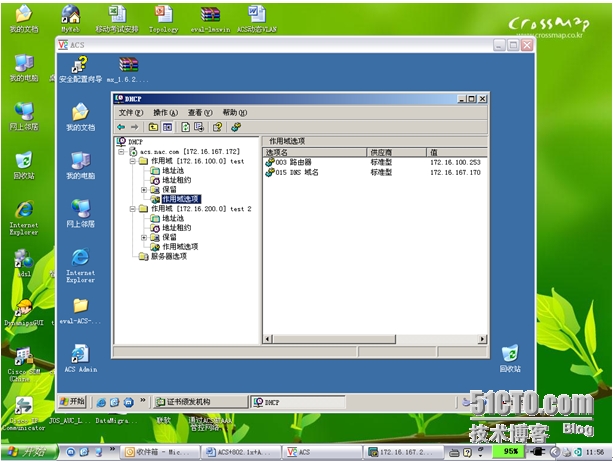

第六部分:测试效果

为了测试的效果,我在CA上起用了DHCP服务,分为Guest_Vlan:172.16.100.0/24, GW:172.16.100.253; Normal_Vlan:172.16.200.0/24, GW: 172.16.200.253;然后PC可以通过服务器上的DHCP分配到地址,这个步骤相信大家都会了,很简单。

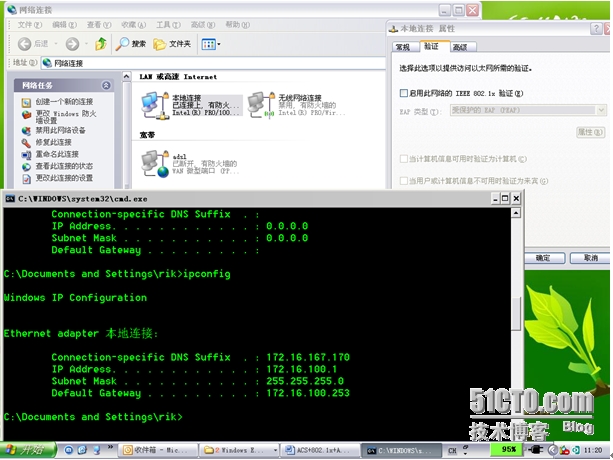

1、无802.1x客户端情况

先把PC接在启用了802.1x的端口上,如果这时候PC没有使用802.1x验证,将会被分配到了Guest_Vlan中(172.16.100.0/24),得到的地址为172.16.100.1

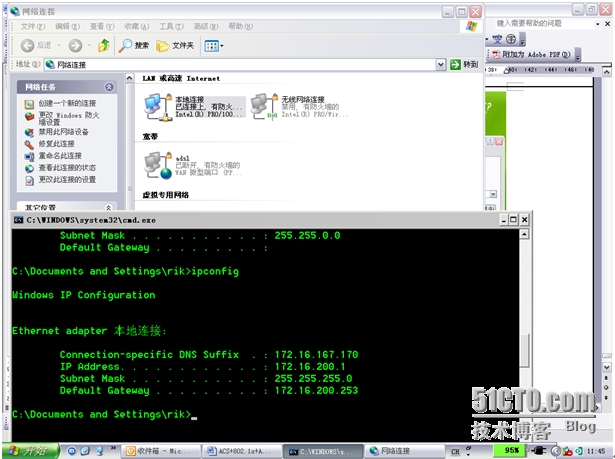

2、启用802.1x客户端情况

选择PEAP验证以后,这时会在桌面右下脚弹出一个提示,要求输入

点击这个提示,输入之前域里面定义好的用户aaa,密码aaa

输入完后会通过ACS把用户名密码发到DC上去验证,这时可以在交换机上debug radiux看到认证过程的信息。最后验证成功以后,会分配到Normal_Vlan的地址172.16.200.1

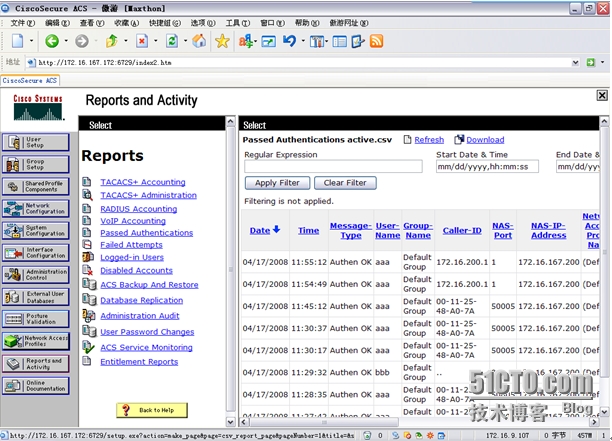

这时候去ACS上面的Reports And Activity可以看到aaa用户的登陆情况

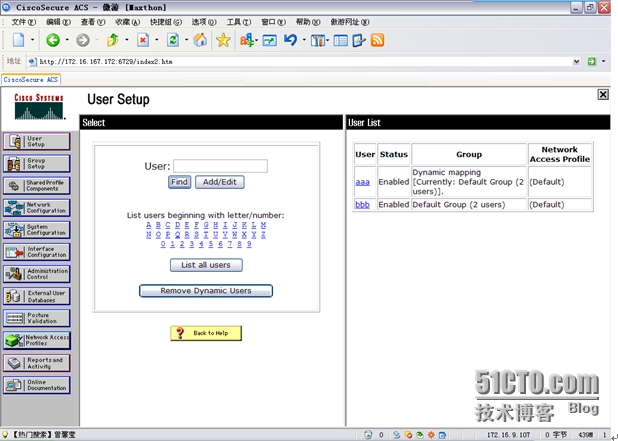

在User Setup里面,可以看到aaa与ACS本地默认组的一个映射。bbb是ACS的本地用户

视频分享:http://www.dwz.cn/lij9D

ACS+802.1x+AAA+AD+CA详细配置教程(五)