首页 > 代码库 > DAI实验

DAI实验

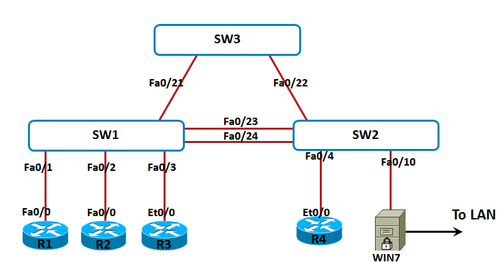

实验四: DAI

1.实验三的基础上做此实验

2.SW1上启用DAI, 并且把Fa0/23指定成Trust.清除R1的ARP表项.

3.在R1上ping10.10.1.4/10.10.1.3 观察现象,思考原因.

R1ping 10.10.1.4,首先发送ARP解析10.10.1.4的MAC.SW1收到之后ARPInspection通过(因为有DHCPSnooping表项).SW1会正常处理ARP,最终泛洪到R4.

R4回复ARPReply, SW1从Trust接口收到ARPReply.所以,R1ping 10.10.1.4是可以通的.

类似的,R1在ping10.10.1.3时,SW1的ARP检测通过,ARP会泛洪给R3.但是R3回复的ARPReply,由于SW1的DHCPsnooping表项中没有,并且又不是Trust接口,所以SW1直接drop.最终R1与R3不通.

4.在SW1上定义静态ARPaccess-list,使R1与R3可以通信

5.在SW1的Fa0/3接口做ARP限速,限制接口每秒最多接收5个ARP消息

完成之后,删除DAI的配置

继续上一个实验配置

SW1(config)#ip arp inspection vlan 10

SW1(config)#int f0/23

SW1(config-if)#ip arp inspection trust // R1ping R3不通;pingR4通

SW1(config)#arp access-list ARP-R3

SW1(config-arp-nacl)#permit ip host 10.10.1.3 mac host 000c.ce3a.b7e0

SW1(config)#ip arp inspection filter ARP-R3 vlan 10

SW1#sh ip arp inspection vlan 10

Source Mac Validation : Disabled

Destination Mac Validation : Disabled

IP Address Validation : Disabled

Vlan Configuration Operation ACL Match Static ACL

---- ------------- --------- --------- ----------

10 Enabled Active ARP-R3 No

Vlan ACL Logging DHCP Logging Probe Logging

---- ----------- ------------ -------------

10 Deny Deny Off // R1能ping R3

SW1(config)#int f0/3

SW1(config-if)#ip arp inspection limit rate 5

SW1#sh ip arp inspection int // 查看哪些接口trust

DAI实验