首页 > 代码库 > 公司内网环境下部署流量监控服务器的初步方案

公司内网环境下部署流量监控服务器的初步方案

随着今后本公司规模不断的发展壮大,协调各部门之间的人员网络管理的环境不断趋于复杂化,将会给企业运维工作带来前所未有的压力,选择部署一款性能非常强大的流量监控服务器将显得非常有必要。当前流量监控服务器的领域,鱼龙混杂种类繁多如在一些许多小厂家的路由交换设备上也有类似流量、上网行为监控的功能,这些只是厂家为了显示其功能种类多样化的噱头增加其产品销量,而设置的一些额外功能。但是这些流量、上网行为监控的功能的单一化、七层协议的具体分类比较笼统,很难适应现代企业网络管理的需求。

当前的IP网络,基于应用的分类管理,应用可视性和网络可管理性的地位比以前更重要,需求也更加迫切。Panabit是国内最专业的协议分析与流量控制引擎,一个鲜明的特色就是具备一个非常高效的分析引擎,协议识别的精度高、协议更新的速度快。特别是对业内几个难点协议如迅雷、eMule、skype的识别和控制方面,均处于国内领先地位。针对本公司的实际情况,我们建议选择panabit软件做为网络流量监控服务器的部署软件。

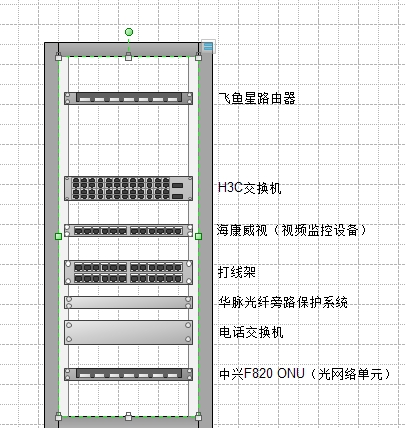

一、公司网络机房物理施工环境

可以将物理设备安装在机柜里面的路由器与交换机的空隙之间

二、硬件设备的准备

需要购置一台机架式服务器,功能没必要太强大,从公司实际情况考虑标配低成本。可采用IBM X3250 M4机架式服务器 2583i01(G440 2G 无硬盘/标配2个硬盘位 无光驱 支持软RAID0,1,10),价格成本可以控制在4000元左右。

三、采用的部署模式(透明网桥模式)

根据现有的物理架构实际情况我们建议采用透明网桥模式,Panabit流控以透明网桥方式部署在出口链路上,对出口链路上的双向流量进行协议分析、统计,同时根据所设定的规则对流量进行灵活的限制和分配。

为避免Panabit流控遭受扫描、攻击,网桥上无需配置IP地址,运维部门的管理人员可通过专门的管理端口对Panabit流控进行配置管理,同时Panabit流控独创的“加密协议深度识别引擎”也通过管理口访问外网,进一步保证对eMule、Skype、BT等采用模糊特征和加密传输技术的P2P类应用的识别精确性。

使用透明网桥模式接入,运维部门的管理人员既可以统计流量,又可以做访问控制和带宽管理。

四、今后在公司企业网内部发挥的作用及应用

1、优化网络运行管理:通过检测分析带宽使用状况,合理分配带宽资源;

2、强化网络行为管理:根据各种应用业务的流量,制定相关策略限制非主流业务(例如可以对即时通讯、P2P下载、网络游戏、网络电视等)在峰值时段进行限速、阻断,规范其他部门员工的上网行为);

3、保障关键网络应用:根据企业需求保障关键应用(例如数据库、e-Mail、视频监控等),限制非主流业务占用过多的带宽,监测、阻断异常流量;

4、实时监控网络运行:掌握当前网络中各应用的流量比例与构成,内网IP的TOPN统计排名可方便了解“流量大户”当前的应用情况。

开始部署FreeBSD x64版本安装Panabit

基于FREEBSD的开源流控软件Panabit,感觉功能还不错,单位公司如果经费不足的朋友需要做内网流控可以使用这款软件,最新免费版ISO镜像仅支持网桥模式和旁路模式基本满足中小企业内网使用。因为网桥模式支持流控,所以本次测试,虚拟机使用的是vmware9.0,简单的总结下

IOS下载地址:http://www.panabit.com/download/Panabit_1109_fb8x.iso

动之后输入root用户名,口令root,即FreeBSD提示界面,输入:

Panabit8#./setup回车

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 | 以下是运行交互提示:Welcome to Panabit system automatically install shell!The installation will delete all data on your hard disk and can not be restored!!Please confirm whether or not to continue the installation!Do you want to continue(y/n[n])? 输入y回车,否则退出。Following disks are detected: da0 ad1 显示系统中检测到的盘。Please select one [da0]: 回车安装缺省安装在第一个盘。We begin to format the disk "da0" and begin to install FreeBSD 8.0!Do you want to continue(y/n[y])? 回车继续。cylinders=43384heads=15sectors/track=63以上三行显示磁盘的CHS参数。Formatting the disk and copy files, please wait a moment!大约等1-2分钟。FreeBSD 8.0 Install OK!这期间主要格式化文件系统,复制光盘上FreeBSD精简系统文件和配置。Welcome installing panabit!****** Congratulations ******!You have successfully installed Panabit on your system!Following interfaces are installed in your system:em0 em1 em2显示系统所有网卡,须选择一个做管理口的网卡,剩余的默认都作为数据接口。(注:可以在Live CD启动之后,使用FreeBSD命令ifconfig查看网卡,如果插上网线,显示网卡状态为Active,通过此方法确认物理接口对应关系。)Please choose one of above as your admin interface: em2(仅示例,根据实际情况选择网卡名称)Please input ip address of admin interface: 192.168.0.8Please input network mask of admin interface: 255.255.255.0Please input default gateway: 192.168.0.1输入管理口网卡名称、IP地址、掩码、网关,则安装完毕!如果输入错误,等脚本运行完毕,重新做一遍!再次显示:Your interface configurations are:Admin interface : em0Admin ip address : 192.168.0.22Admin netmask : 255.255.255.0Default gateway : 192.168.0.1Data interfaces : em0 em1Thank you for using panabit!Eject CDROM!Reboot system then the system automaticly start panabit at system startup!If you want to stop the currently running panabit, you can issue"/usr/panabit/bin/ipectrl stop" to stop it!You can issue "/usr/panabit/bin/ipectrl start" to start panabit!Panabit# |

FreeBSD开启SSH远程登录

1、安装时选择上SSH,或者源码安装SSH

2、使用root登陆系统

3、使用ee编辑器编辑/etc/inetd.conf,去掉ssh前的#,按ctrl+c,再输入exit保存退出

4、编辑/etc/rc.conf,添加一行sshd_enable="YES"

5、编辑/etc/ssh/sshd_config,将

#PermitRootLogin no改为PermitRootLogin yes //允许root登陆

#PasswordAuthentication no改为PasswordAuthentication yes//使用系统PAM认证

#PermitEmptyPasswords no改为PermitEmptyPasswords no//不允许空密码

增加 AllowUsers root

保存退出

6、启动SSHD服务,/etc/rc.d/sshd start

7、查看服务是否启动,netstat -an,如果看到22端口有监听,恭喜!!!

8、准备好你的账号和ssh客户端登录吧!

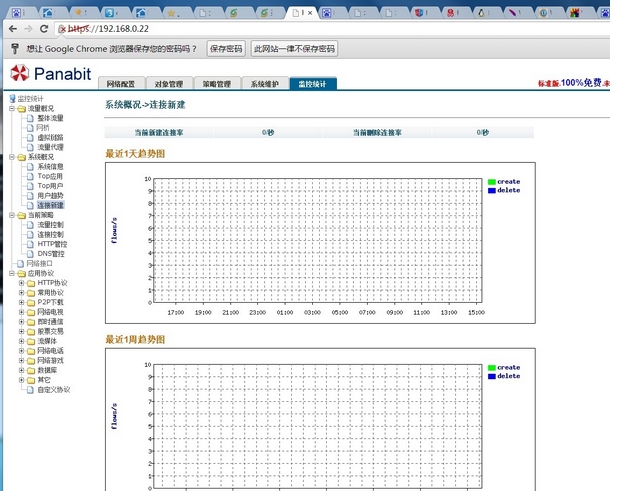

6.png (218.22 KB)

6.png (218.22 KB)

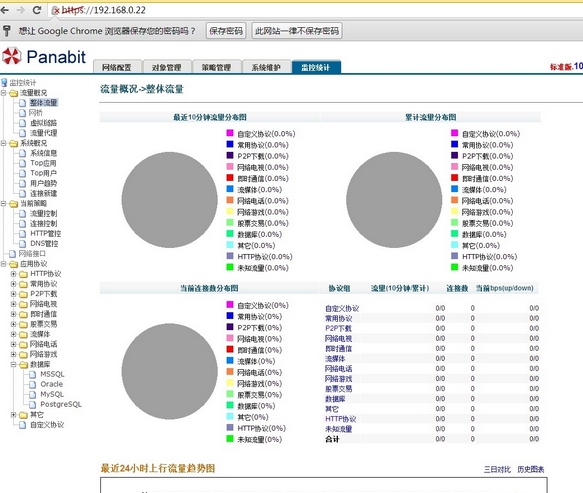

7.png (329.41 KB)

7.png (329.41 KB)

8.png (226.31 KB)

8.png (226.31 KB)

公司内网环境下部署流量监控服务器的初步方案