首页 > 代码库 > 网络安全系列之三十七 Pangolin(穿山甲)和Havij(胡萝卜)的使用

网络安全系列之三十七 Pangolin(穿山甲)和Havij(胡萝卜)的使用

在入侵过程中,必然要借助于一些工具软件,像明小子和啊D都属于比较古老的软件,功能有限,而Pangolin和Havij则是两款相对功能比较强大的软件,本文将介绍它们的基本用法。实验环境采用NMPServer搭建,使用其中的第一个网站。

网站页面http://192.168.80.129/info_show.php?info_id=142明显存在注入漏洞,我们先用明小子进行注入,前几步在猜解表名和列名时都没问题,但是在最后关键的猜解用户名和密码的步骤中却失败了。

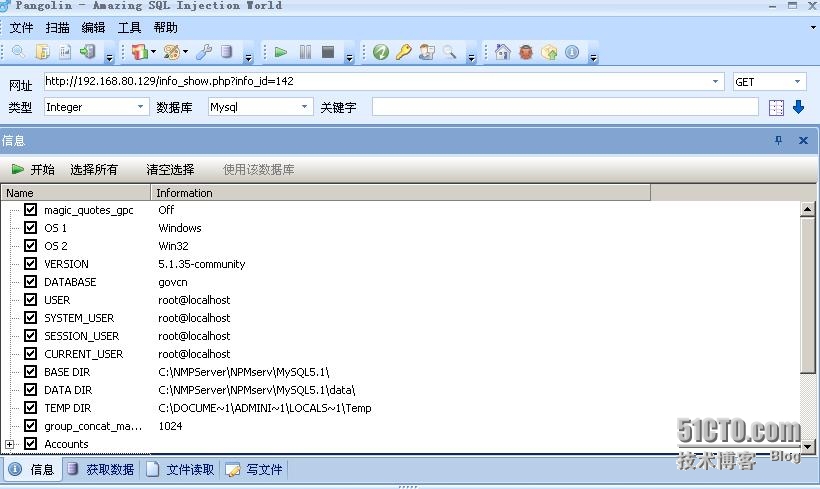

下面用Pangolin来注入,首先对URL进行检测,如果能够注入,那么就可以列出我们所关心的一些敏感信息。从这些信息里可以知道,服务器采用的是Windows系统,数据库采用的是5.1版本的MySQL,当前数据库是govcn,当前用户是root,另外数据库的路径等信息也都能得到。

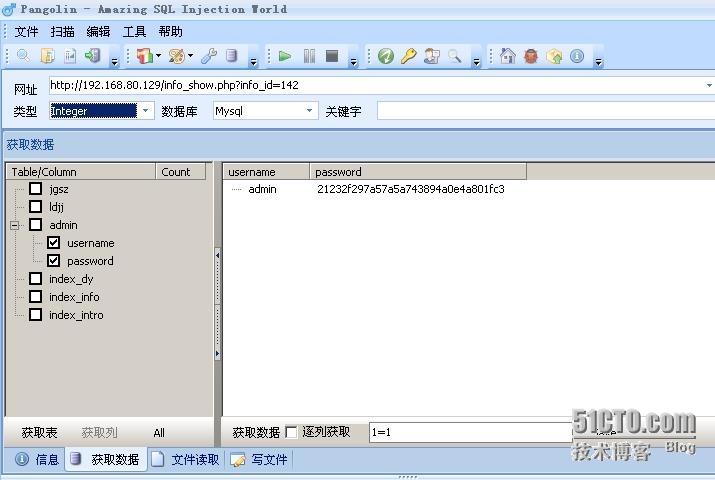

由于这个目标网站比较简单,因而在这里的“Accounts”部分就直接得到了管理员账号和密码,对于一些比较复杂的网站,可以点击下方的“获取数据”,来进一步爆出用户名和密码。

在下面的界面中也是按照获取表->获取列->获取数据的步骤来进行。

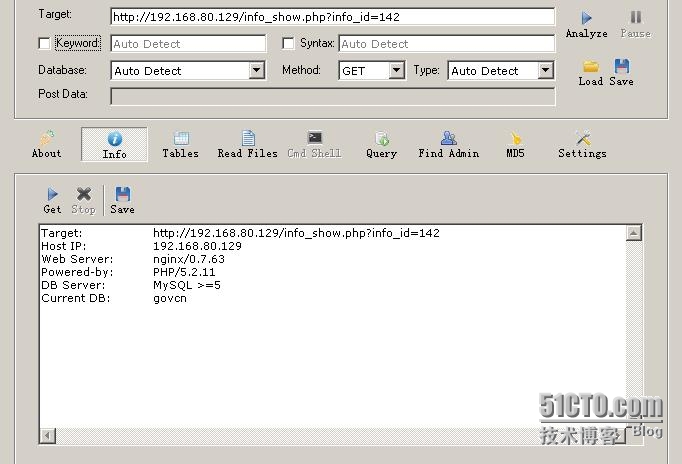

最后再来用Havij进行注入。将URL输入到Target栏中,点击Analyze按钮,然后点击“Info”按钮也可以查看到软件检测到的敏感信息。从这些信息中可以知道服务器软件采用的是nginx 0.7.63,动态程序采用的是PHP 5.2.11,当前数据库是govcn。

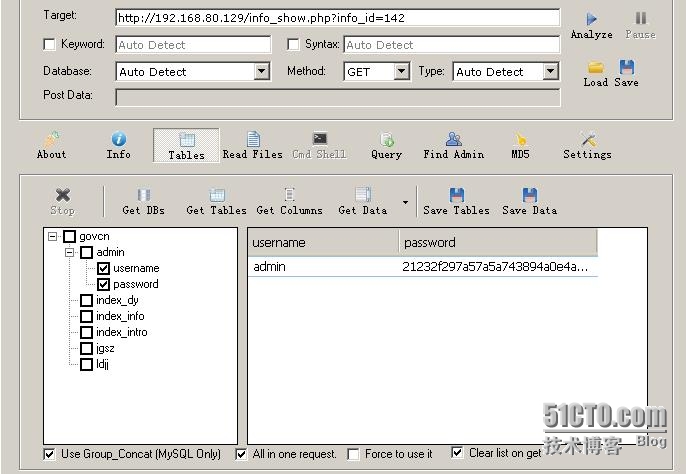

继续点击Tables按钮来暴库。同样按照Get Tables(获取表)->Get Columns(获取列)->Get Data(获取数据)的顺序来爆出用户名和密码。

本文出自 “一壶浊酒” 博客,转载请与作者联系!

网络安全系列之三十七 Pangolin(穿山甲)和Havij(胡萝卜)的使用