首页 > 代码库 > 华为 ACL 网络安全

华为 ACL 网络安全

华为ACL网络安全

一.

1.物理层安全 墙上的不同的网线接口 连接交换机的端口关系;

2.数据链路层安全 ADSL拨号账号和密码 mac地址绑定 交换机端口连接计算机数量创建vlan;

3.网络层安全 基于源IP地址 目标IP地址控制;

4.传输层安全 会话攻击 LAND攻击 syn洪水攻击;

5.应用层安全 登陆密码;

6.网络层安全

标准的ACL,

基于源地址进行控制;

7.访问控制列表

扩展源地址;

基于原地址 目标地址;

端口号进行控制。

二.

使用标准的ACL配置网络安全

![23Z8ICK4$CFE]Y1U[9~XJ[P.jpg 技术分享](https://s4.51cto.com/wyfs02/M02/96/58/wKioL1kgGGThyMueAABJrzY1QNs317.jpg-wh_500x0-wm_3-wmp_4-s_4021387864.jpg)

实验要求:

网络中的路由器和计算机已经配置ip地址和路由在Router 0上定义标准acl实现以下功能;

1.只有市场部和财务部的计算机能够访问internet;

2.服务器组中的计算机拒绝访问internet。

实验代码:

Router 0

Router#config t

Router#(config)access-list 10 deny host 192.168.2.2

拒绝这个ip上网

Router#(config)access-list 10 permit 192.168.1.0 0.0.0.255

Router#(config)access-list 10 permit 192.168.2.0 0.0.0.255

允许ip上网

Router#(config)interface serial 3/0

使用标准的acl配置网络安全

![1PLE@X{A[4`9M]C_6B(%W$A.png 技术分享](/d/file/p/2024/08/02/92438c8db3384114707526fb6ae5129d.png)

![D5IEFWNQV]H}IKJODLMTF1A.png 技术分享](/d/file/p/2024/08/02/f14e1b7c9d3a82bd1731a513bfdf9f78.png)

Router#(config-if)ip access-group 10 out

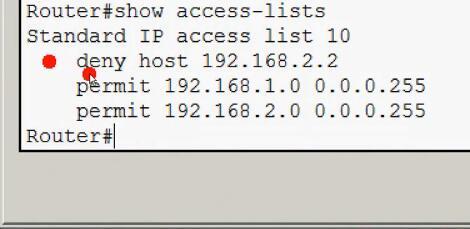

Router#show access-lists

查看访控制列表

先拒绝在允许上网 关系不能搞错了

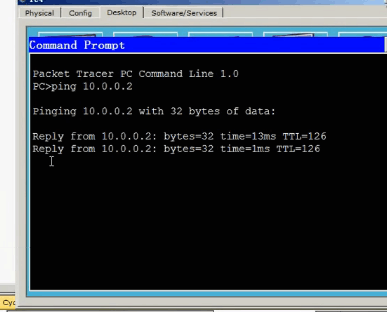

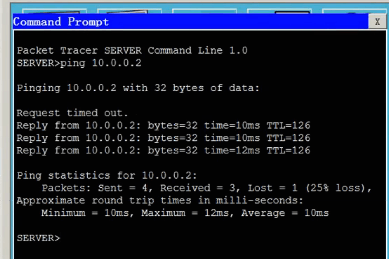

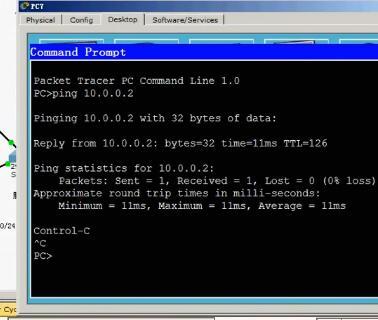

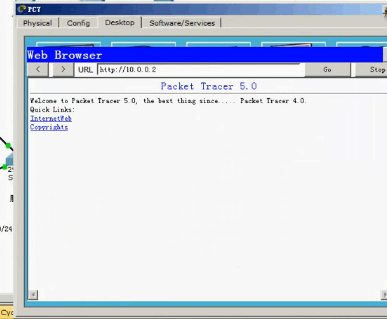

实验验证:

![U1[E{]Z}][Q)0@HR_888O@R.png 技术分享](https://s3.51cto.com/wyfs02/M02/96/59/wKioL1kgHcbw1GNGAAAdVqiNBfc741.png-wh_500x0-wm_3-wmp_4-s_3238790402.png)

三.

使用扩展的ACL实现网络安全

拓扑图:

![23Z8ICK4$CFE]Y1U[9~XJ[P.jpg 技术分享](https://s4.51cto.com/wyfs02/M00/96/59/wKiom1kgJhqQJF3EAABJrzY1QNs225.jpg-wh_500x0-wm_3-wmp_4-s_282036660.jpg)

实验要求:

![Y~%B}EIW66{A`)]]1[X~RTB.jpg 技术分享](/d/file/p/2024/08/02/3e985fb40a76a2aebf5da040c9594b4a.jpg)

实验要求不一样

实验代码:

Router 0

Router#config

Router(config)#access-list 100 permit ip 192.168.2.0 0.0.0.255 any

允许这个ip访问互联网任何地址

Router(config)#access-list 100 permit tcp 192.168.1.0 0.0.0.255 10.0.0.0 0.0.0.255 eq 80

Router(config)#access-list 100 permit icmp 192.168.0.0 0.0.0.255 any

Router(config)#intterface serial 3/0

Router(config)#ip access-group 100 out

Router#show access-lists 查看访问控制列表

![]40RYYMAUZGR43[~{]@_1`A.png 技术分享](https://s5.51cto.com/wyfs02/M00/96/59/wKioL1kgJRyCIUp6AAB7OX2Rif8269.png-wh_500x0-wm_3-wmp_4-s_2937225432.png)

实验验证:

四.

使用ACL保护路由器的安全

拓扑图:

![[0E]RE41P{5D2H@DGO3ZI6J.png 技术分享](https://s4.51cto.com/wyfs02/M01/96/59/wKioL1kgJoXCigeiAABlUWI2koQ425.png-wh_500x0-wm_3-wmp_4-s_3295308769.png)

实验要求:

网络中的路由器和计算机已经配置了ip地址和路由在R0上定义标准acl实现以下功能

1.只允许IJG部门的计算机能够telnet路由器R0

telnet密码是hanlg enbable密码是todd

实验代码:

Router 0

Router#config t

Router(config)#line vty 0 15

Router(config)#password aaa

Router(config)#login

创建标准访问列表

Router(config)#access-list 10 permit 192.168.1.3 0.0.0.0

Router(config)#line vty 0 15

Router(config)#access-class 10 in

将ACL绑到telnet接口

Router(config)#access-group 10 in 不一样不要搞错了

将ACL绑到物理接口

实验验证:

![GB]EY9G@[~6LIYXIRS1GEII.png 技术分享](https://s4.51cto.com/wyfs02/M02/96/59/wKioL1kgKvSh5207AAA-JWqq5q8312.png-wh_500x0-wm_3-wmp_4-s_2784943392.png)

实验总结:

1.标准IP访问列表只对源IP地址进行过滤。

2.扩展访问控制列表不仅过滤源IP地址,还可以对目的IP地址、源端口、目的端口进行过滤

3.尽量把扩展ACL应用在距离要拒绝通信流量的来源最近的地方,以减少不必要的通信流量。

4.最好把标准的ACL应用在离目的地最近的地方

5.标准的ACL根据数据包的源IP地址来允许或拒绝数据包。

6.当配置访问控制列表时,顺序很重要。

本文出自 “若★影” 博客,请务必保留此出处http://denglu.blog.51cto.com/10144045/1927815

华为 ACL 网络安全