首页 > 代码库 > vsphere数据中心网络规划实践

vsphere数据中心网络规划实践

使用vsphere也有几年时间了,基本保持每年一次大版本升级,从5.0版升级到5.5、6.0,最近开始部署6.5,最头疼的问题就是网络规划,这也是vsphere部署的重点。

从传统数据中心转型时,只有4台HP机架式服务器,压根没考虑过网络规划的事,跟原来的服务器混用一个vlan,一个C类地址。这也就造成了以后的各种麻烦,随着服务器的增加,IP不够用,安全性没有保障。

虽然数据中心可以正常运转,但是不合理,趁着规模小,又赶上升级6.5,正好重新规划一下网络。

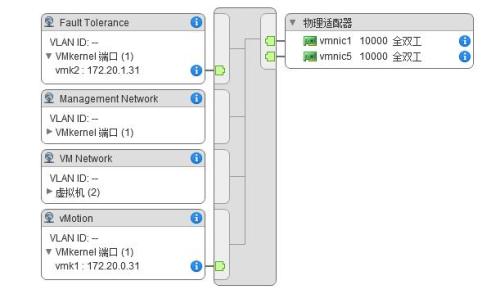

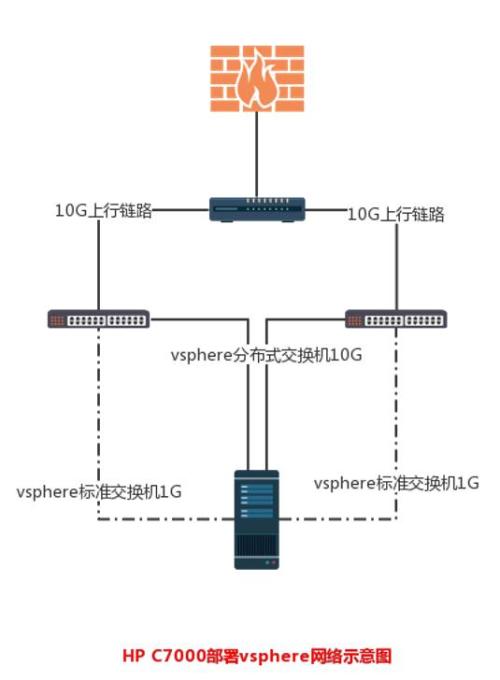

根据最佳实践做法,Management、vMotion、vSphereFT、iSCSI等的网络相互隔离,从而提高安全性和性能。同时每个网络建议配置2块物理网卡用作冗余和负载均衡,根据最佳实践可能至少需要6块网卡,多则十几块网卡,这对标配4块网卡的机架式服务器是不现实的。

我的标准配置是4块网卡,vMotion、Management和vSphereFT网络共用2块网卡,生产网络用2块网卡。vSwitch使用access端口,vSphere Distributed Switch使用trunk模式。

vlan20 172.20.20.1/24 HP oa、vc、ilo、FC SAN存储等硬件管理地址

vlan21 172.20.21.1/24 vcenter、vsphere、vcops、vdp等VMware地址

172.20.0.1/24 vmotion地址

172.20.1.1/24 vSphere FT地址

vlan100 x.x.x.x/24 对外web服务地址

vlan200 x.x.x.x/24 对内业务运维平台地址

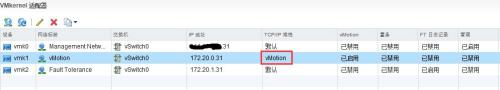

vMotion和vSphereFT走二层即可,无需配置路由,在vsphere6.5版本中可为vMotion配置独立的TCP/IP堆栈。

在vMotion网络配置上犯过一个错误,以前都为vMotion网络配置独立的VMkernel,升级到6.0的时候发现做到Management里也没问题,就不再为vMotion配置独立地址,在双物理网卡的情况下一般是不会出现问题的,但是当一块物理网卡出现故障时做vMotion操作就会导致单播泛洪。

安全策略:

1. 通过三层交换的acl或端口隔离阻止互相访问

2. 防火墙上的策略只允许管理员访问管理地址

最佳实践网络拓扑图如下,建议上行端口分布到两台交换机上实现冗余。

本文出自 “高校网络及数据中心运维” 博客,请务必保留此出处http://hanson2017.blog.51cto.com/1336475/1930266

vsphere数据中心网络规划实践