首页 > 代码库 > 防火墙配置十大任务之一

防火墙配置十大任务之一

防火墙简述

防火墙定义:

一种高级访问控制设备,置于不同网络安全域之间的一系列部件的组合,它是不同网络安全域间通信流的唯一通道,能根据企业有关的安全政策控制(允许、拒绝、监视、记录)进出网络的访问行为。

DMZ是英文“demilitarized zone”的缩写,中文名称为“隔离区”, 它是为了解决安装防火墙后外部网络不能访问内部网络服务器的问题,而设立的一个非安全系统与安全系统之间的缓冲区,这个缓冲区位于企业内部网络和外部网络之间的小网络区域内,在这个小网络区域内可以放置一些必须公开的服务器设施,如企业Web服务器、FTP服务器和论坛等。

防火墙应该具有如下特性:

经过防火墙保护的网络之间的通信必须都经过防火墙。

只有经过各种配置的策略验证过的合法数据包才可以通过防火墙。

防火墙本身必须具有很强的抗攻击、渗透能力。

防火墙可以保护内部网络的安全,可以使受保护的网络避免遭到外部网络的攻击。硬件防火墙应该可以支持若干个网络接口,这些接口都是LAN接口(如Ethernet、Token Ring、FDDI),这些接口用来连接几个网络。在这些网络中进行的连接都必须经过硬件防火墙,防火墙来控制这些连接,对连接进行验证、过滤。

在连接受信网络区域和非受信网络区域之间的区域,一般称为DMZ;

DMZ是demilitarized zone的缩写,中文名称为“隔离区”, 它是为了解决安装防火墙后外部网络不能访问内部网络服务器的问题,而设立的一个非安全系统与安全系统之间的缓冲区,这个缓冲区位于企业内部网络和外部网络之间的小网络区域内,在这个小网络区域内可以放置一些必须公开的服务器设施,如企业Web服务器、FTP服务器和论坛等。

实验操作环境:

模拟器:GNS3-0.8.6-Standalone-64-bit

防火墙IOS:Cisco PIX Security Appliance Software Version 7.2(2) 数量:2台

PC:vpcs 数量:若干

路由器IOS:Cisco IOS Software, C1700 Software (C1700-BK9NO3R2SY7-M), Version 12.3(7)XR, RELEASE SOFTWARE (fc1) 数量:若干

路由器IOS:Cisco IOS Software, 2600 Software (C2691-ADVSECURITYK9-M), Version 12.4(11)T2, RELEASE SOFTWARE (fc4) 数量:若干

以太网线:数量:若干

防火墙的配置任务一

防火墙连通性及用户验证

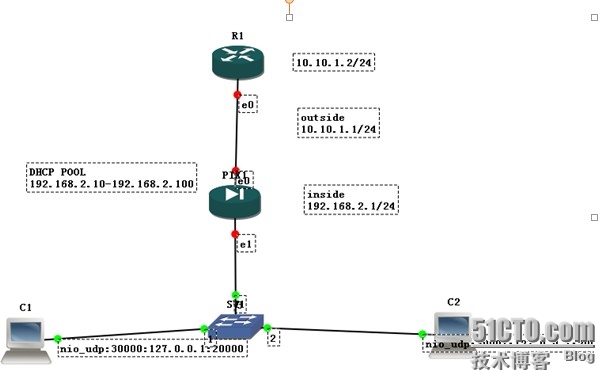

任务一拓扑图1.1

1.对防火墙内外接口进行配置,内部e1接口为inside,网络为192.168.2.0/24,外部网络接口e0,为outside,网络为10.10.1.0/24,接口安全级别为默认。

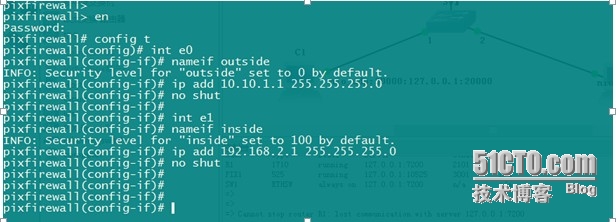

图1.2

2.在真机上配置ip地址为192.168.2.8/24,getway为192.168.2.1.

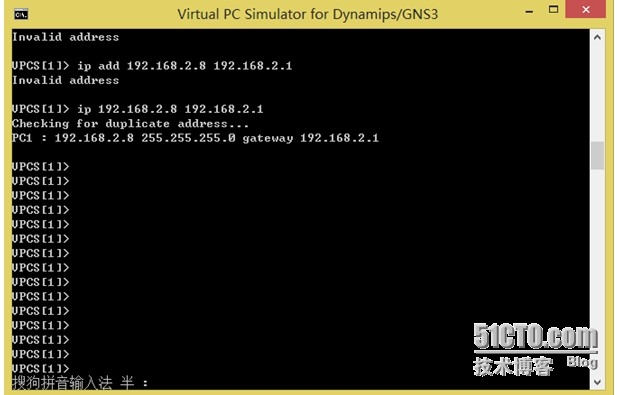

图1.3

3.在虚拟机上开启ip dhcpd ,设置后自动获取ip地址。并且获取成功。获取地址为DHCP地址池内的192.168.2.10/24.

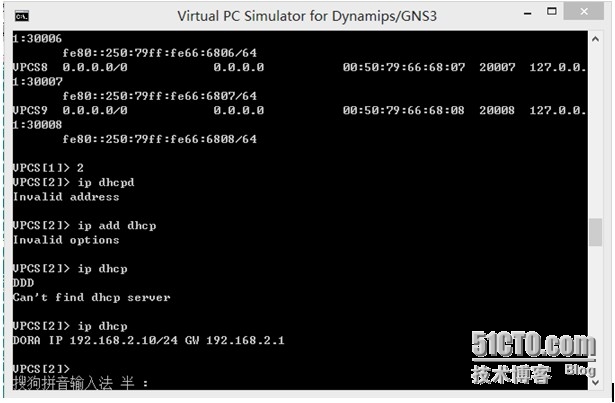

图1.4

4.配置到外网的缺省路由,下一跳为10.10.1.1.

图1.5

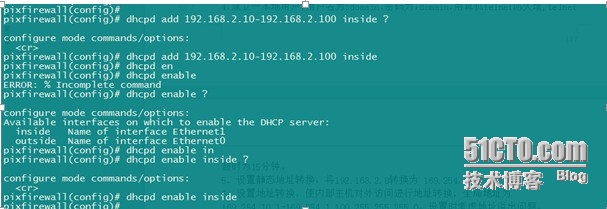

5.在防火墙中开启dhcp服务,设置地址池的范围为192.168.2.10-192.168.2.100,并应用于inside网络。

图1.6

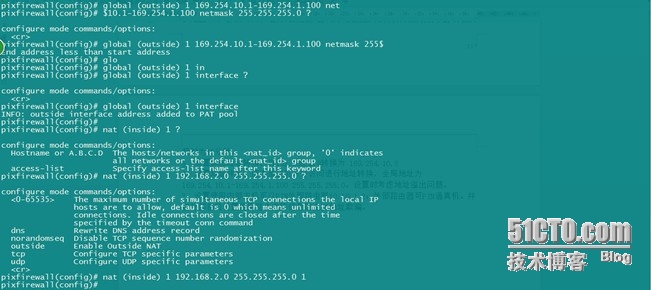

6.设置静态地址转换,将192.168.2.8转换为169.254.10.8。

7.设置全局地址转换,转换地址池为169.254.10.1-169.254.1.100 netmask 255.255.255.0.并设置PNAT地址转换,接口为outside,内部地址转换网络 192.168.2.0 255.255.255.0.

图1.7

8.设置访问控制列表,列表名icmplist,允许inside网络可以ping通outside网络,应用于inside和outside接口。设置dns的服务地址为192.168.100.99 192.168.100.100,由DHCP服务器分配。

图1.8

9.设置一本地用户,用户名为domain,密码为domain。

图1.9

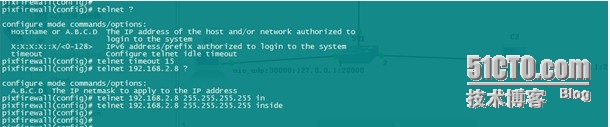

10.设置该防火墙可远程配置,允许内部主机192.168.2.8远程,超时时间为15分钟。

图1.10

11.外部接口访问设置arp mac 地址绑定,防止ip地址欺骗。

图1.11

本文出自 “network” 博客,请务必保留此出处http://zznetwork.blog.51cto.com/9398550/1555211

防火墙配置十大任务之一