首页 > 代码库 > AWS - IAM 的管理(下)

AWS - IAM 的管理(下)

上篇豆子回顾了怎么创建一个基本的用户组和用户并绑定MFA设备,这一篇我们来看看如何自定义Roles(角色),该角色绑定的EC2的实例将自动有权限访问S3 bucket。豆子还做了一个对比试验来验证该自定义角色是否工作。

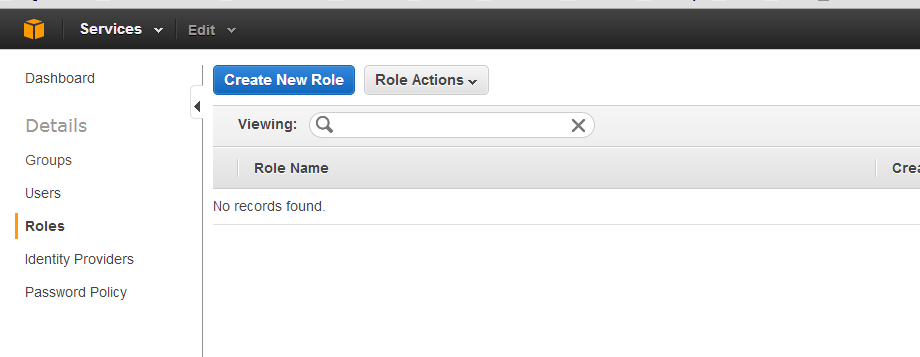

首先点开IAM,Create New Role

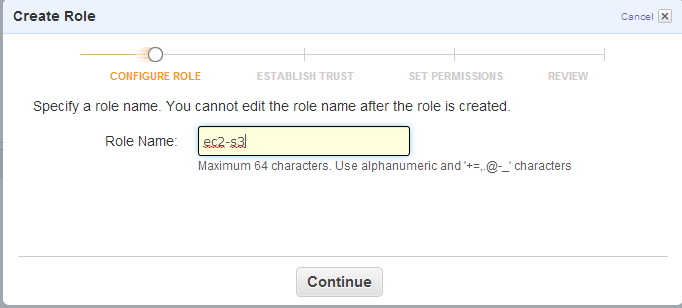

取名叫做 EC2-S3

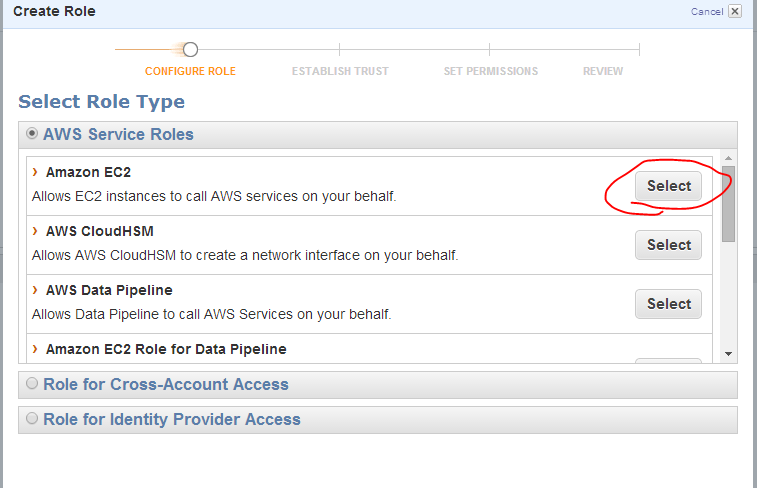

选择 Amazon EC2,注意说明“允许EC2实例代表来访问其他服务”

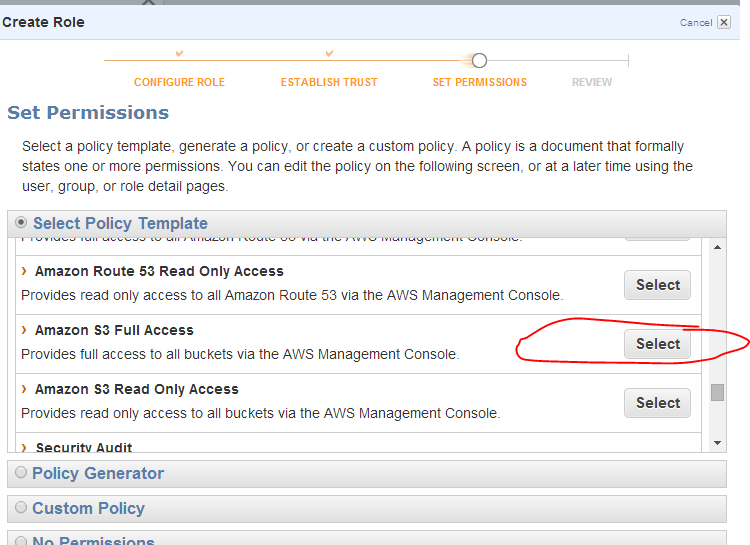

模板选择 S3 Full Access

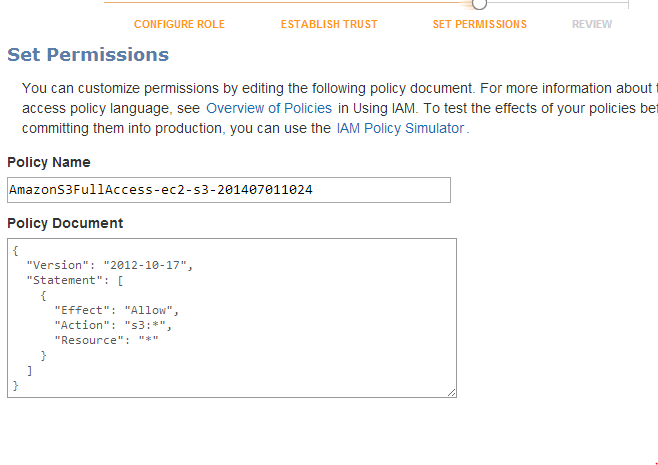

自动生成的JSON语句

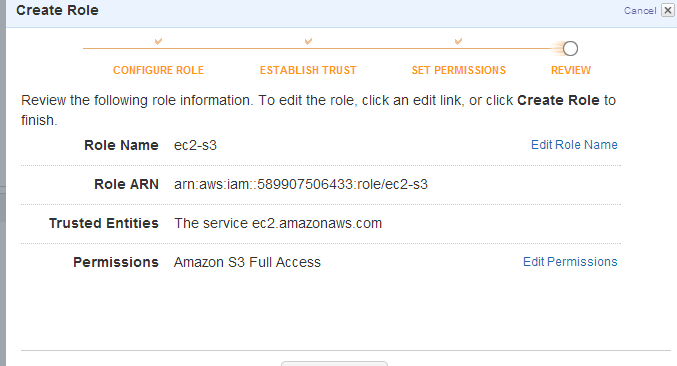

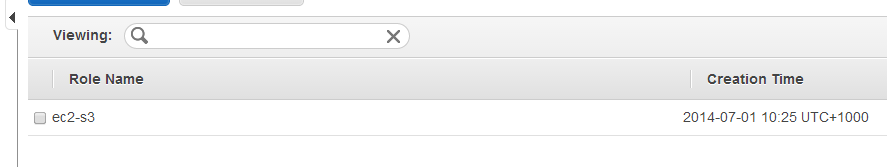

创建好了

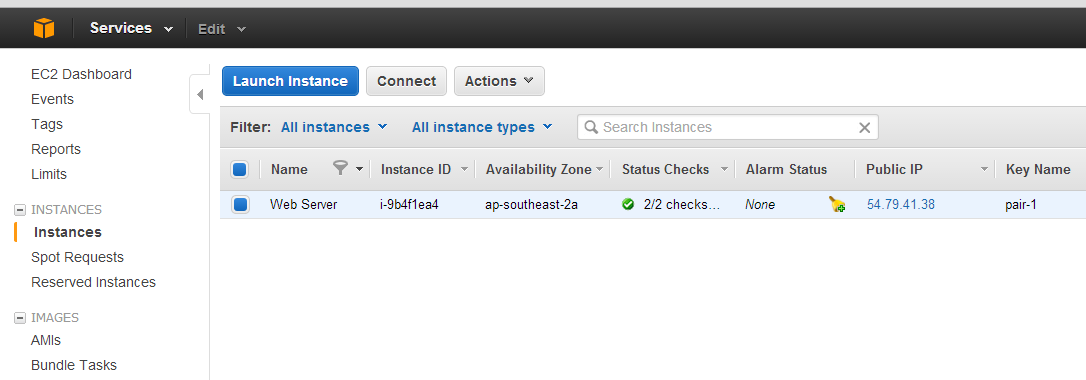

接下里我们来做个试验。 我已经有了一个Web Server的EC2实例了,我在上面跑了一个wordpress的博客。默认创建的时候我并没有分配任何角色给他,也就是说他没有权限访问aws上的其他服务。

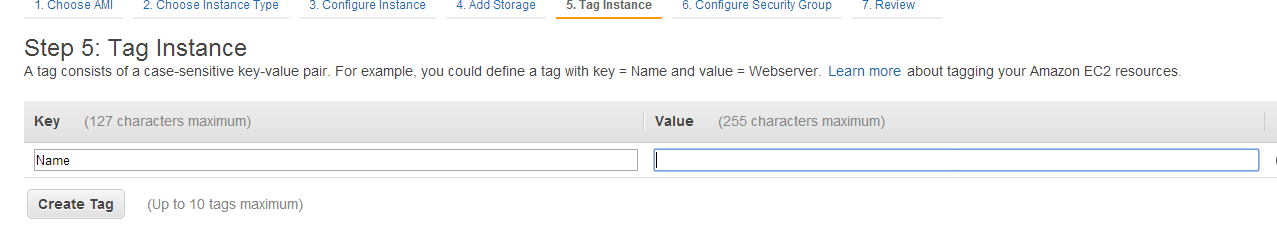

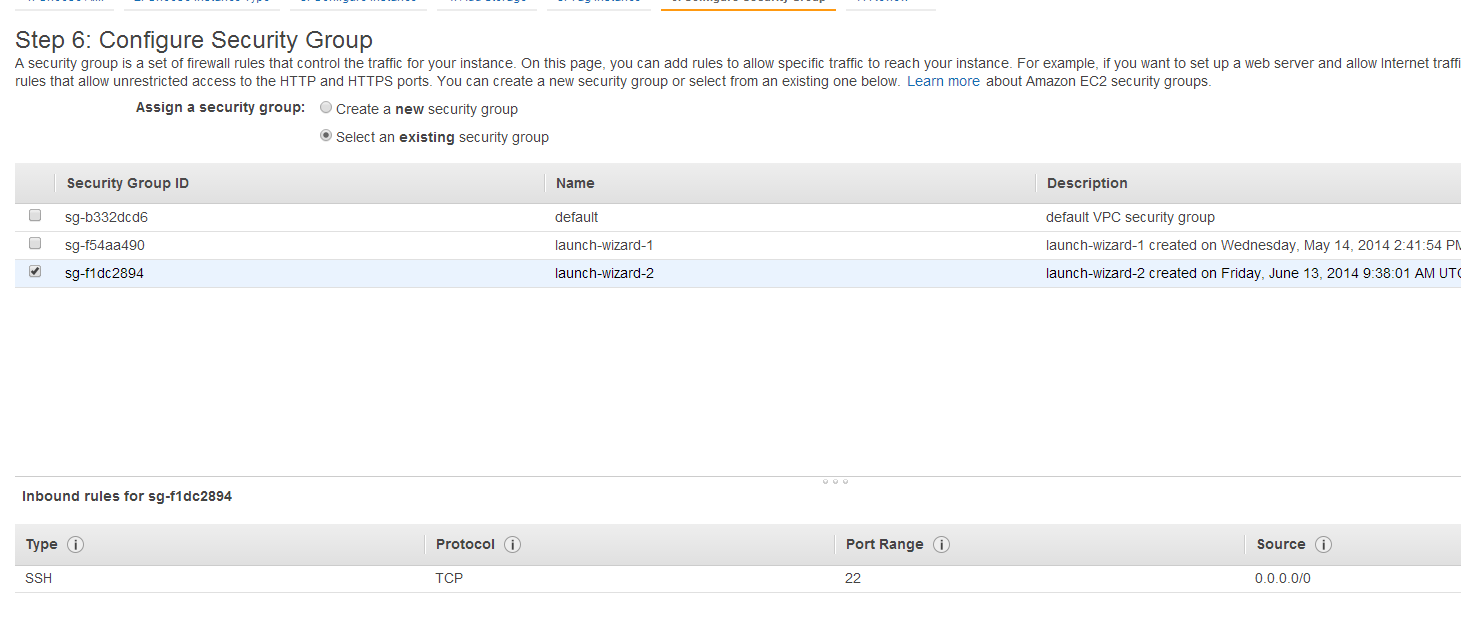

接下来我要创建一个新的实例,并分配自定义的角色给他。

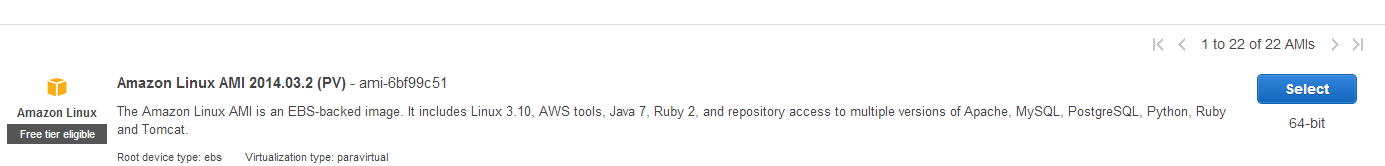

创建一个linux ami 实例

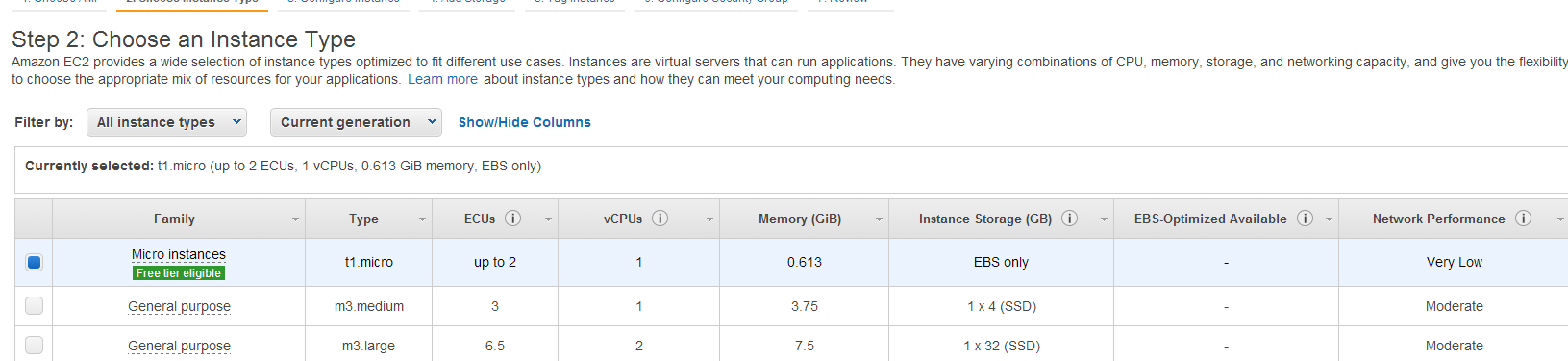

免费的Micro 类型

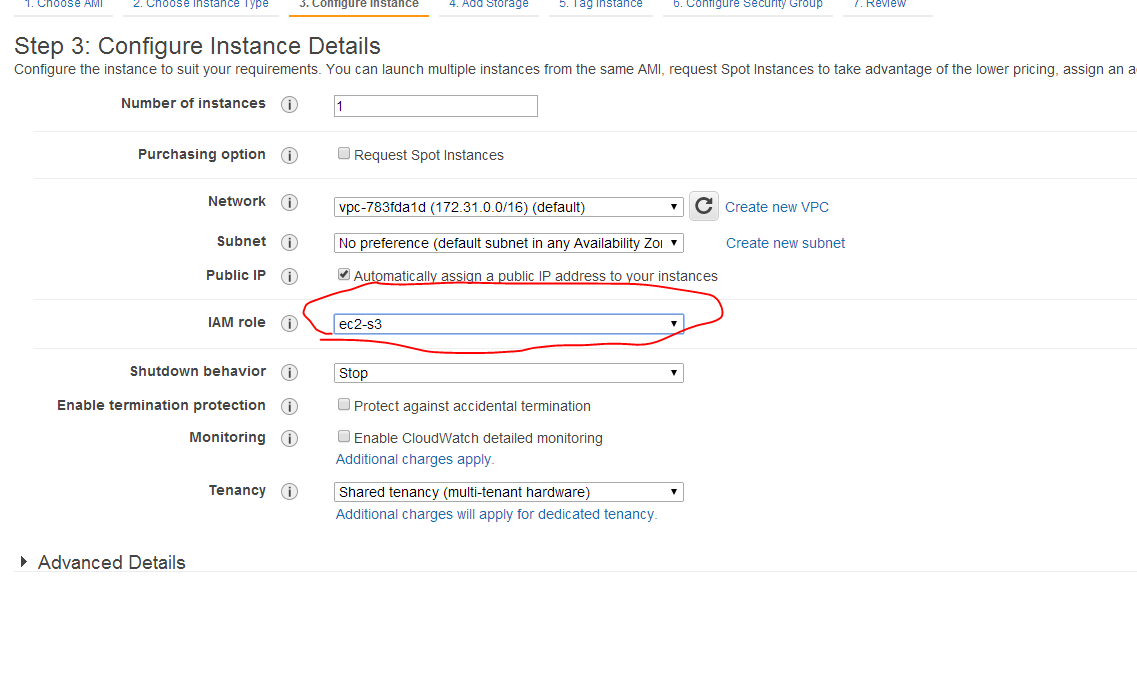

IAM Role选择自定义的ec2-s3

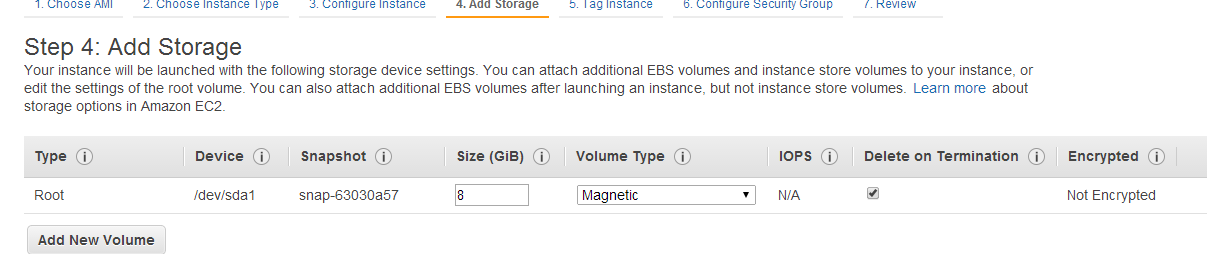

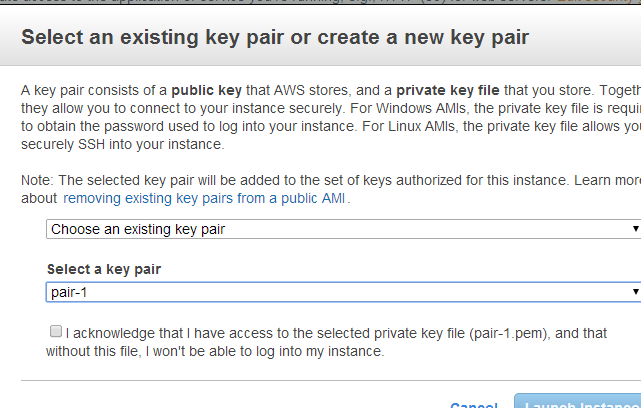

创建过程很简单,就不赘述了。

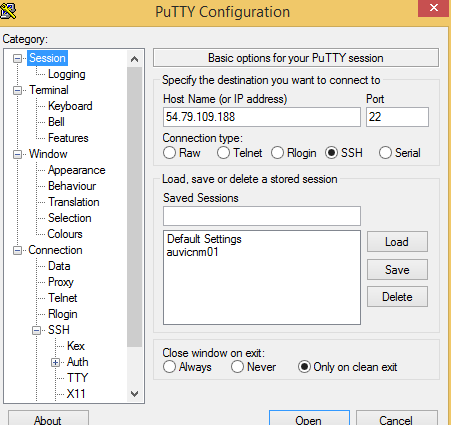

创建完成之后,用他的公网IP从putty登陆,记得SSH的验证方式选择对应的证书

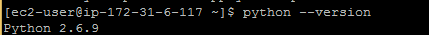

登陆之后,先看看python的版本 (默认已经安装了)

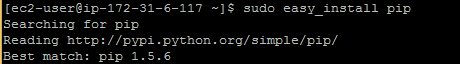

然后安装PiP

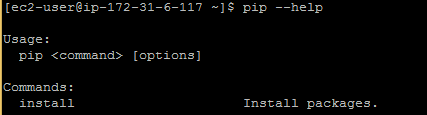

验证成功安装

升级PIP到最新版本

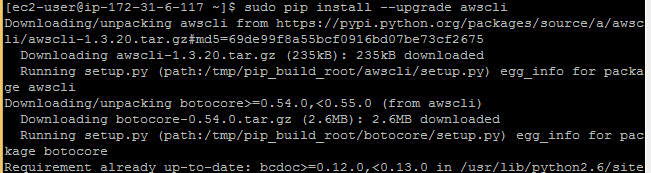

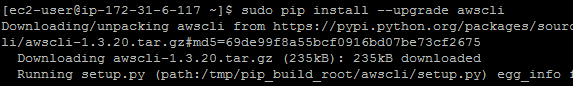

然后通过PIP安装最新的awscli 命令行工具

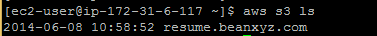

安装之后看看能否访问S3, 访问成功,列出了我的S3 bucket

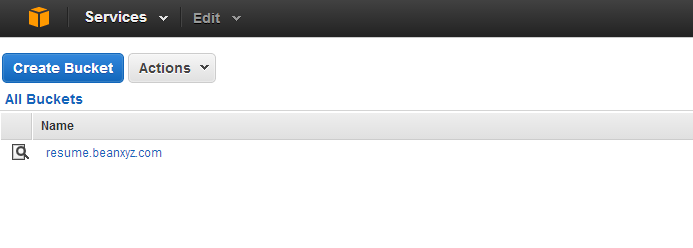

控制台确认一下,没错!

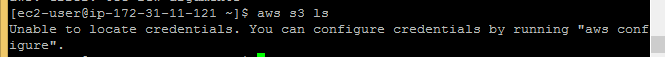

同样的方式,登陆到我的web server,安装命令行工具,执行命令,报错!无权限访问。

对比试验成功!

本文出自 “麻婆豆腐” 博客,请务必保留此出处http://beanxyz.blog.51cto.com/5570417/1433017

声明:以上内容来自用户投稿及互联网公开渠道收集整理发布,本网站不拥有所有权,未作人工编辑处理,也不承担相关法律责任,若内容有误或涉及侵权可进行投诉: 投诉/举报 工作人员会在5个工作日内联系你,一经查实,本站将立刻删除涉嫌侵权内容。