首页 > 代码库 > ctf.360.cn第二届,逆向部分writeup——第三题

ctf.360.cn第二届,逆向部分writeup——第三题

题目:见附件

这题目是最快搞定的,提示很明确

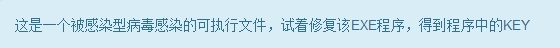

exe直接运行出错,OD打开后,发现入口点就是一个jmp

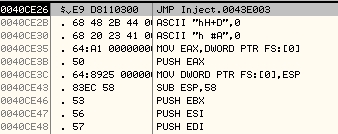

F8,跟踪到jmp后的地址,发现了程序运行出错的原因。

实际上这个题目就是模拟病毒感染exe,修改文件入口指令,插入恶意代码的行为。

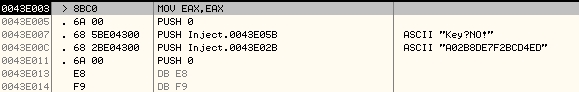

修补实际上就是找到真实的入口函数头的代码,将前面的jmp等指令nop掉。(修改OEP也行)

本文出自 “万物皆刍狗” 博客,请务必保留此出处http://cugou.blog.51cto.com/9637775/1582765

ctf.360.cn第二届,逆向部分writeup——第三题

声明:以上内容来自用户投稿及互联网公开渠道收集整理发布,本网站不拥有所有权,未作人工编辑处理,也不承担相关法律责任,若内容有误或涉及侵权可进行投诉: 投诉/举报 工作人员会在5个工作日内联系你,一经查实,本站将立刻删除涉嫌侵权内容。