首页 > 代码库 > 新一代国产SOC的实用化建设

新一代国产SOC的实用化建设

1 概述

信息安全免疫力低下是我国信息安全的基本现状,因为我国对于安全威胁的检测和处理方式仍然位于人工检测+事后审计处理的阶段。此种方式对比现今大数据的应用、APT攻击等技术手段,人工审查风险的方式已经相当落后,在国际上处于被动挨打的状态。现今黑客产业化与APT攻击国际化已经成型,信息安全关乎国家安全,如果我们的命门掌握在他人之手,套路尽在别人掌控,这对于信息安全是极大的威胁。在此等形势下,迫切需要发展本土智能化、高性能、高准确性的SOC体系“安全运营中心”来对抗上述风险。

SOC在国内的发展和应用相对落后,普遍被当成软件产品来销售,而SOC实用化还处于理论阶段。现今国内绝大多数SOC都被当成SIEM日志集中收集和管理来用,而最为核心的关联分析和风险监控(SOC安全代运维服务或称之为可管理安全服务)还处于初级阶段。此种畸形的状况是由于国内体制、政策、应用环境、传统认识、欧美对SOC技术的封锁等原因的制约,才迫使国内的SOC一直得不到进步与发展。

现今建设一套智能化、高可用性的SOC系统,必需具备强大的SOC产品、实时准确的威胁情报以及专业的SOC安全代运维服务,具体内容如下。

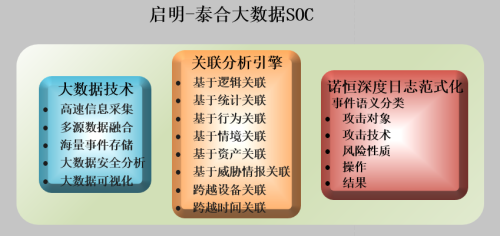

1. 基于大数据技术高性能、关联分析引擎强大的SOC产品;

2. SOC安全威胁检测模型;

3. 来自外/内部的威胁情报;

4. 简单易懂的风险展示平台、智能告警平台和强大的报告系统;

2 泰合计划

在今年四月份启明星辰对外正式发布了泰合安全威胁分析合作计划,并宣布了包括可管理安全服务提供商-诺恒信息、威胁情报服务提供商-天际友盟和微步在线、安全威胁情报联盟-烽火台在内的首批合作伙伴,引领SOC安管平台开放、连接、协同的发展大趋势。

这一信号表明,国内的SOC已经从单一的卖产品,开始转变成SOC产品+MSS服务+威胁情报的方式来实现SOC实用化的交付。这也证实了国内越来越多的SOC客户对实用化的要求也大大提高。

3 SOC产品底层技术要求

一款优秀的SOC产品是实用化的基础,它的能力直接关系到在SOC运维和使用过程中系统的稳定性、查询分析所耗费的时间、智能威胁检测的深度以及监控风险的准确性等问题。

3.1 大数据查询

面对现今越来越庞大的信息数据集合,传统关系型数据库早已不堪重负。做为SOC安全分析与审计的最为重要的工具-日志的查询和分析,查询的效率直接影响到安全分析人员的工作效率。

3.2 关联分析引擎

关联分析引擎是SOC的核心所在,如同赛车的引擎一样会直接影响赛车手技术能力发挥,关联分析引擎的效率和功能也直接决定了SOC对风险事件的检测能力。

一款优秀的关联分析引擎,除了要能够在高强度的日志分析过程中,保证引擎自身运行的高速、实时和稳定。还要求了对逻辑条件编写的灵活性,日志字段间数值的比对、计算与判断,各类资产、过滤器、表单数据的引用和输出等功能。

3.3 深度日志范式化

日志范式化工作是所有SOC厂商必做的一项工作,也是关系SOC日志可读性和关联分析的基础所在。最为关键的内容涉及了定义攻击对象、攻击技术、风险性质、操作、结果等字段内容的补全。日志语义定义的准确、完整可以省去安全分析工程师在关联分析和日志审计中的工作压力。

但是此项工作也是日志范式化过程中难度最大也最为耗人、耗时的部分,需要投入大量的安全专家进行日志的研究,并根据相应的日志分类标准对SOC支持的所有设备的每一条日志,进行分类和审核。因此很多SOC厂商都刻意的避开此部分内容,或是使用比较粗的分类、机器学习等方式完成此工作。

4 安全威胁检测模型

4.1 安全威胁检测模型架构

安全威胁检测模型是SOC关联分析检测的基础框架,只有严格按照安全威胁检测模型部署SOC,才能够将SOC诸多核心功能关联起来形成一个完整的系统。主要内容包括关联引用以及层级结构,例如“用户资产、检测规则、动态威胁库、过滤器、告警系统等”。

4.2 威胁场景库

威胁场景库是编写检测规则的案例来源。它将现实客户环境中遇到的攻击案例和攻防实验实中研究的新型攻击成果,以文字的方式记录并研究其特征和行为,并转换成检测规则用于现实环境。

威胁场景库的实践和积累直接影响检测规则的数量与质量,决定了SOC实用化成果的优劣。

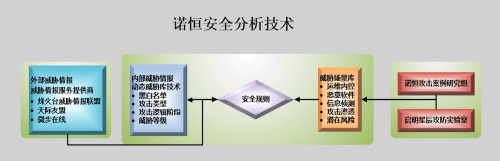

4.3 威胁情报的来源与使用

威胁情报在SOC实用化中可分为外部威胁情报与内部威胁情报。两都同样都可接入安全威胁检测模型中被关联分析引擎引用,能大幅度提升安全事件测试的精准度,减少误报。

外部威胁情报来源于威胁情报服务提供商,优点是来源广、信息面全,缺点对于客户也同样明显,命中率太低。如需解决这一问题,需要使用极为精细的过滤机制,以攻击类别、资产、脆弱性、对象等内容进行定义,再分散到安全威胁检测模型中用于检测规则。

内部威胁情报主要来自于客户的黑白名单与动态威胁库。动态威胁库可以对攻击事件的信息进行抽取,将这些关键信息加入数据表中进行更新与处理,并将这些攻击信息用于高级威胁检测与事后审计和分析中。

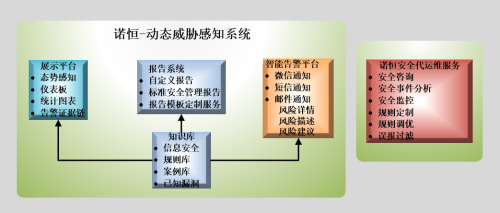

5 SOC安全的展示与交付

SOC展示与技术支持是SOC运维中必不可少的一个环节。即使客户的SOC建设实现了智能化,但是一旦涉及,资产的变更,新的安全攻击,安全策略的调整等方面。必不可少的需要可管理安全服务提供商的支持,安全是一个不断更新和建设的过程,SOC安全运维也不例外。

5.1 展示平台

SOC是一套非常复杂的系统,即使是有一定安全分析经验的工程师也需要数月到数年的时间学习,才能从会使用到精通。要大多数客户学会使用并认可SOC,显然不太现实。

为了更好的提高客户对SOC的认可度,则需要一套基于SOC二次开发的展示平台,将关联分析后的结果更智能更简单的展示给客户,从而代替客户的SOC定制化开发工作。展示结果应该以关联事件为数据源,内容包括态势感知、多维度多类型的风险趋势统计、告警事件详情与证据链等。

5.2 报告系统

SOC实用化成果得到认可后,客户对报告的要求会随之提升。报告的定制化和自动化包含面会涉及到客户的各部门,甚至各岗位。此时SOC报告系统的定制化功能会直接关系到与客户的粘稠度。

5.3 智能告警平台

智能告警功能是SOC平台的必要功能,原则上是能以多种方式通知客户所监控到的风险警报,例如,邮件、微信、短信等。但是,如何控制好警报数量,将安全事件详情、事件描述、建议等信息,分阶段智能化的发送客户,则是此项技术的难点。

5.4 知识库

知识库与威胁场景库配套,是实现智能化展示平台、定制化报告与智能告警的基础。除此之外,配套的知识库还能够实现安全专家经验的可复制性,即将安全专家分析处理同类风险的过程与方法输入知识库中,供初级安全分析员参考和使用。在安全运营中基于标准流程和SLA,实现快速响应和风险处理。

5.5 SOC安全代运维服务支持

欧美国家绝大多数的SOC运维,都是由专业的可管理安全服务提供商来做的。国外在SOC大范围的运维使用中,可管理安全服务提供商研究和积累了大量的最佳实践,并且相关的运维标准、实时响应机制、SLA等都是经过ISO认证。安全分析团队的经验、应急支持能力和实用化都已经非常成熟。

选择一个具备丰富安全运维经验的可管理安全服务提供商,是保障客户SOC实用化成果和风险实时监控和响应的必要条件。

本文出自 “MSS与SOC” 博客,请务必保留此出处http://ricktang.blog.51cto.com/1097764/1868361

新一代国产SOC的实用化建设