首页 > 代码库 > PowerShell实现自动化加域并加密凭据

PowerShell实现自动化加域并加密凭据

困扰了一个礼拜的加域问题,今天终于给拿下,想分享下这个过程。

上个礼拜有User向领导抱怨他们的VM测试环境,需要不时的revert回去,需要重新加域。由于这边就只有我的账号有加域的权限,且我还不具备委派权限给其他账号来加域。很明显,如果我哪天休假,或者我不在office时候,User就应不了急。手动让我key密码的过程影响了user的工作效率,于是我想办法来解决这个问题。

方案一:将.bat脚本转换为.exe可执行文件

第一个方案是之前一个同事帮我想出来的,使用早期加域使用的netdom命令写成bat文件,然后使用一款名为“Bat_To_Exe_Converter”的免费工具将bat转换为exe文件,以此来将显示在bat中的明文来作隐藏。

测试了几台机器还比较顺利,但是个人觉得转换出来的exe文件执行起来有时并不那么流畅,既然Microsoft有PowerShell的命令,这个里面一定可以大作文章,于是开始我的PowerShell之路。

在开始之前,我贴出bat文件用到的加域命令。

@ehco off echo You login account: %username% echo Start Joindomain... netdom join %computername% /domain:contoso.com /UserD:contoso.com\jason /PasswordD:P@ssword ehco. pause

方案二: PowerShell加密凭据

之前短暂接触过PowerShell,比如到处AD的用户和计算机等等,但是整体来说对PowerShell不是很熟悉。于是花了几天功夫去找各类文档。

核心思想就是要能够将明文密码加密来使用,且还要能够跨计算机和用户来加密使用。

同样贴出我的PowerShell代码,便于理解。

我的环境有两台VM。

PC1: SHSV2018

PC2: SHSV2019

首先我将在PC1上建立一个share folder,设置权限为Everyone读取,里面将存储加密后的密码文件,文件命名为Password.txt。

加密过程代码,使用128位AES加密。加密一个明文密码并保存文件到PC1上

$File = "\\SHSV2018\SharePath\Password.txt" [Byte[]] $key = (1..16) $Password = "P@ssword" | ConvertTo-SecureString -AsPlainText -Force $Password | ConvertFrom-SecureString -key $key | Out-File $File

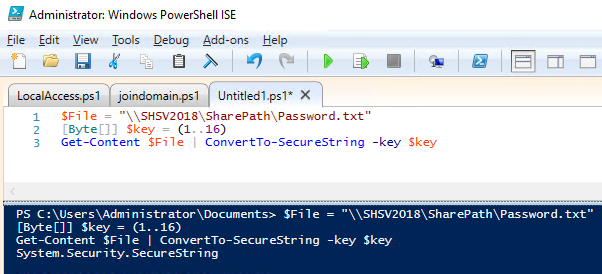

从PC1访问加密密码文件

$File = "\\SHSV2018\SharePath\Password.txt" [Byte[]] $key = (1..16) Get-Content $File | ConvertTo-SecureString -Key $key

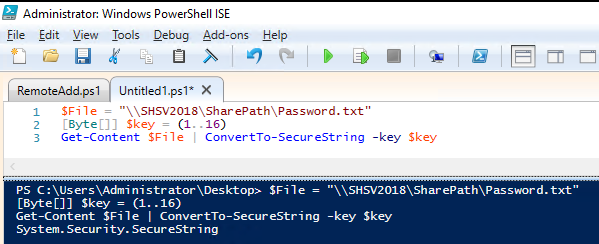

从PC2访问加密密码文件

$File = "\\SHSV2018\SharePath\Password.txt" [Byte[]] $key = (1..16) Get-Content $File | ConvertTo-SecureString -key $key

通过以上两个截图可以看出,远程访问加密文件并实现解密已经可以成功实现。下一步就将整个加域的过程。

$File = "\\SHSV2018\SharePath\Password.txt“ [Byte[]] $key = (1..16) $encpasswd = Get-Content $File $ss = ConvertTo-SecureString -String $encpasswd -Key $key $cred = New-Object System.Management.Automation.PSCredential ‘contoso\jason‘, $ss Add-Computer -DomainName contoso.com -Credential $cred

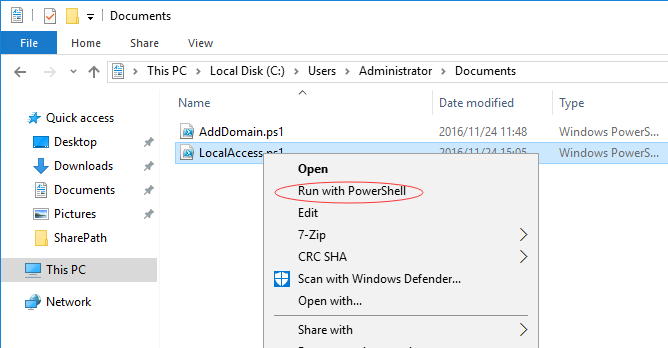

保存整段代码为AddJoindomain.ps1,右键选择“Run with PowerShell”来执行整段代码,实现加域过程。

参考如下文章来重点理解PowerShell加密的过程。

http://www.adminarsenal.com/admin-arsenal-blog/secure-password-with-powershell-encrypting-credentials-part-1/

PowerShell实现自动化加域并加密凭据